1. Tổng quan

Hiện nay, nhiều tổ chức sử dụng nhiều giải pháp bảo mật rời rạc không liên kết với nhau để xác định và đánh giá rủi ro trong hệ thống mạng cũng như sử dụng để kiểm kê tài sản trên email, thiết bị đầu cuối, máy chủ, hạ tần đám mây và hệ thống mạng. Việc phải làm trên nhiều công cụ bảo mật khác nhau gây ra những thách thức như quy trình khắc phục rủi ro bảo mật thủ công tốn thời gian và sự thiếu sót trong tầm nhìn, tạo điều kiện cho kẻ tấn công dễ dàng ẩn náu và di chuyển trong môi trường doanh nghiệp. Sự hạn chế trong khả năng quan sát môi trường và các chiến thuật, kỹ thuật, quy trình của kẻ tấn công có thể dẫn đến việc bỏ sót các điểm truy cập tiền ẩn rủi ro mà đối phương có thể lợi dụng.

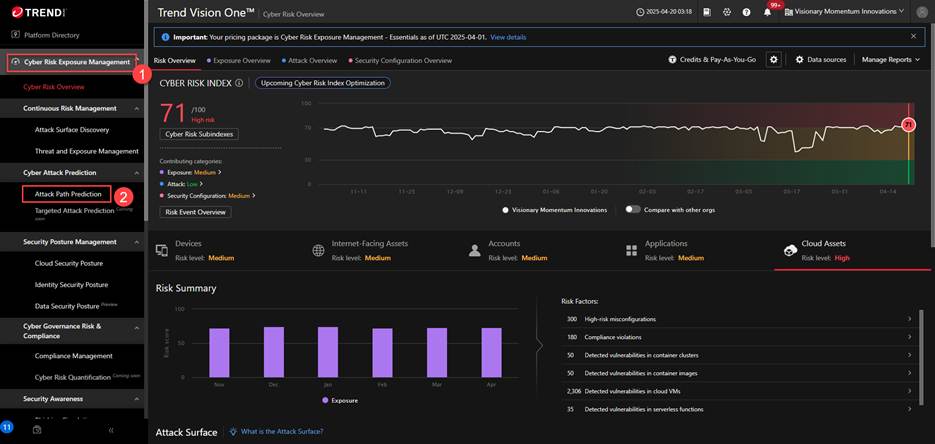

2. Cyber Risk Exposure Management (CREM) là gì?

CREM là một giải pháp thế hệ mới mang lại khả năng bảo mật chủ động và nâng cao cho đôi ngũ vận hành an ninh (SecOps) và cả ban điều hành cấp cao. CREM giúp các lãnh đạo và nhóm an ninh phát hiện và đánh giá rủi ro tổng thể cũng như có cái nhìn trực quan hệ thống.

Ngoài ra, giải pháp còn cho phép còn cho phép tổ chức tận cụng công nghệ AI và máy học (Machine Learning) tiên tiến. Giải pháp còn đưa ra các đề xuất khắc phục nhằm giảm thiểu rủi ro một cách chủ động và thu hẹp bề mặt tấn công.

3. Giới thiệu về “Dự đoán đường tấn công” (Attack Path Prediction)

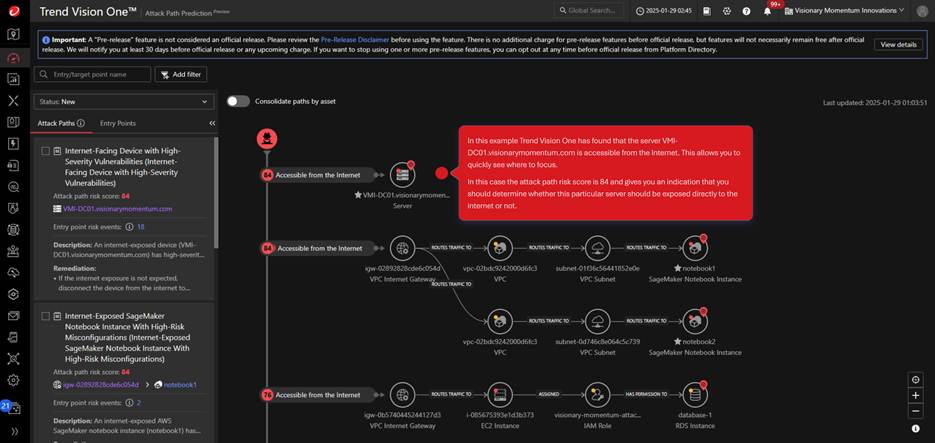

Attack Path Prediction là một phương pháp tiếp cận chủ động nhằm đánh giá dự đoán các kịch bản tấn công tiềm ẩn trong hệ thống. Mục tiêu chính của giải pháp là xác định các cách thức, kịch bản, đường mà kẻ tấn công có thể khai thác để tiếp cận các mục tiêu có giá trị cao trong hệ thống.

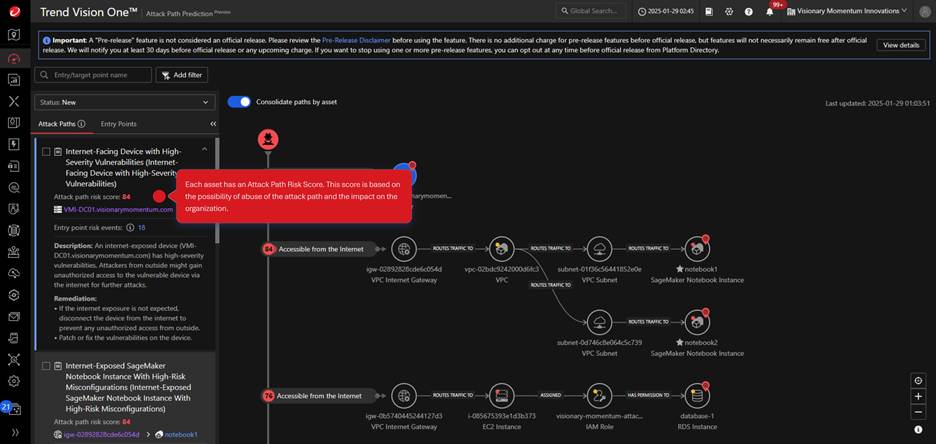

CREM có nhiệm vụ đánh giá mức độ quan trọng và mức độ rủi ro của tài sản bằng cách phân tích bề mặt tấn công của tài sản tổ chức. Thông tin này cho phép Attack Path Prediction tập trung vào các tuyến tấn công dẫn đến tài sản quan trọng trong hệ thống.

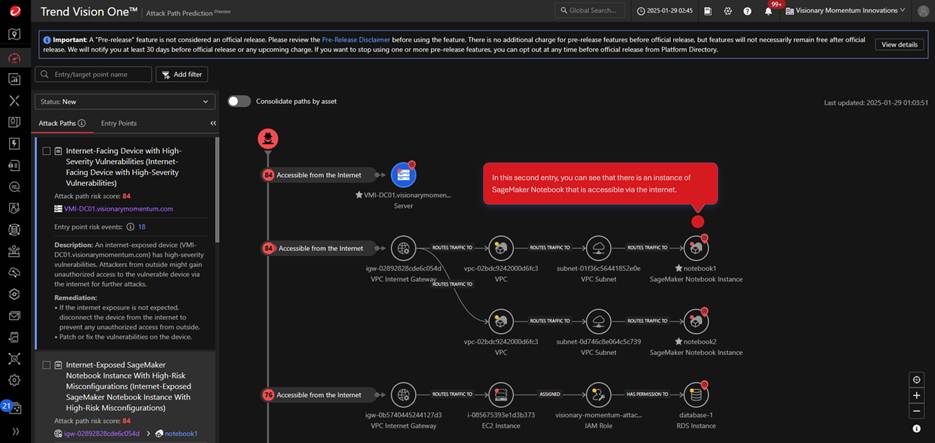

Bằng cách phân tích trạng thái bảo mật bao gồm: lỗ hổng bảo mật (vulnerabilities), cấu hình sai (misconfiguration), phát hiện bảo mật (detections), biên pháp bảo vệ (security control) và mức độ phơi nhiễm trên internet (internet exposure), Attack Path Prediction xác định các tài sản có thể bị xâm nhập hoặc đã bị xâm nhập, được gọi là điểm xâm nhập (entry points), tiếp theo đó Attack Path Prediction sẽ lập bản đồ các tuyến di chuyển tiềm năng (lateral movement) mà kẻ tấn công có thể sử dụng để tiếp cận “điểm mục tiêu” (target points). Các phân tích này giúp dự đoán các đường tấn công có thể phát sinh từ các lỗ hổng có thể khai thác, lỗi cấu hình và biện pháp bảo vệ không đầy đủ.

3.1. Thành phần chính

Một Attack Path sẽ bao gồm ít nhất một phát hiện cho mỗi phần sau: điểm xâm nhập (Entry points), điểm mục tiêu (Target points), di chuyển ngang tiềm năng (Possible lateral movement). Có một ngoại lệ là khi entry point cũng là target point, ví dụ như trong trường hợp: một thiết bị quan trọng có lổ hổng bảo mật nghiêm trọng bị lộ ra internet và có thể bị hacker khai thác để tấn công trực tiếp. Trường hợp này thì số bước di chuyển ngang (lateral movement hops) sẽ là 0.

3.1.1. Điểm xâm nhập (Entry points)

Đây là những tài sản mà kẻ tấn công có thể tấn công xâm nhập ban đầu. Một mô hình phân tích ở phía backend sẽ dự đoán các điểm xâm nhập có khả năng bị khai thác hoặc đang có dấu hiệu bị khai thác, dựa trên nhiều tín hiệu rủi ro khác nhau. Thông thường sẽ gồm 2 kịch bản sau:

- Có thể truy cập từ Internet: các tài sản bị phơi bày công khai và có lổ hổng có thể bị khai thác hoặc lỗi cấu hình.

- Có dấu hiệu bị xâm nhập: các tài sản cho thấy dấu hiệu bị xâm phạm, dựa trên các cảnh báo phát hiện (detections) và hoạt động đáng ngờ (suspicious activities).

3.1.2. Phân tích di chuyển ngang (Lateral Movement Analysis)

Đánh giá cách kẻ tấn công có thể di chuyển trong môi trường doanh nghiệp để tiếp cận các mục tiêu tài sản quan trọng bắt đầu từ các điểm xâm nhập đã bị chiếm quyền điều khiển.

Xác định các mối quan hệ giữa tài sản, bao gồm:

- Hoạt động mạng (Network Activities): các kết nối giữa các thiết bị.

- Hoạt động người dùng (User Activities): cách người dùng sử dụng thiết bị và hành vi người dùng.

- Quyền truy cập (Permissions): những hành động mà người dùng hoặc tài khoản có thể thực hiện.

- Lưu lượng tài sản trên đám mây (Cloud Asset Traffic): các tuyến đường và các tương tác trong môi trường đám mây.

3.1.3. Điểm mục tiêu (Target Points)

Là các tài sản quan trọng được xác định là mục tiêu cuối cùng trong các đường tấn công tiềm năng. Mức độ quan trọng của tài sản (Asset Criticality) thể hiện tầm quan trọng của một tài sản đối với hoạt động của tổ chức.

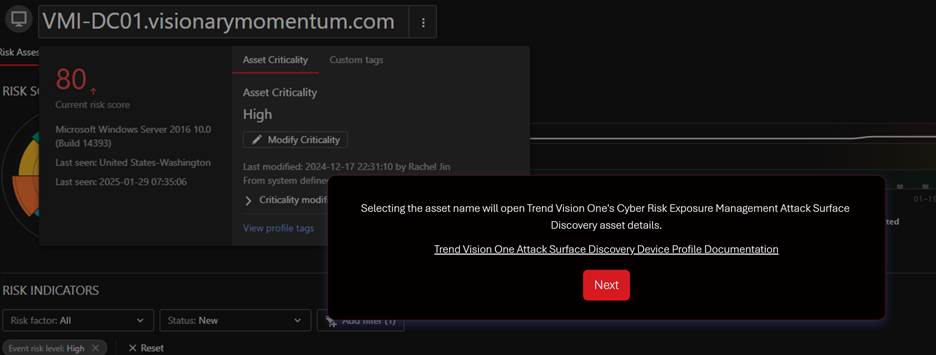

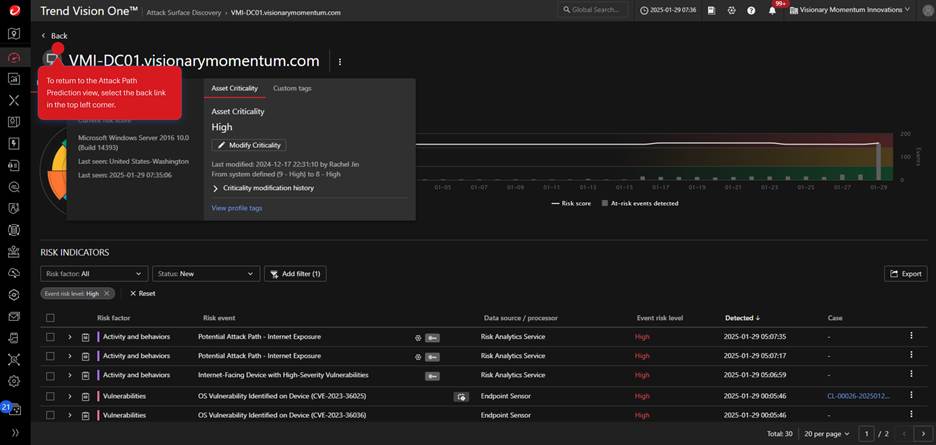

- Đánh giá mức độ quan trọng của tài sản (Asset Criticality): mức độ quan trọng của tài sản được hệ thống backend tự động phân tích thông tin thông tin meta trong phần Asset Profile.

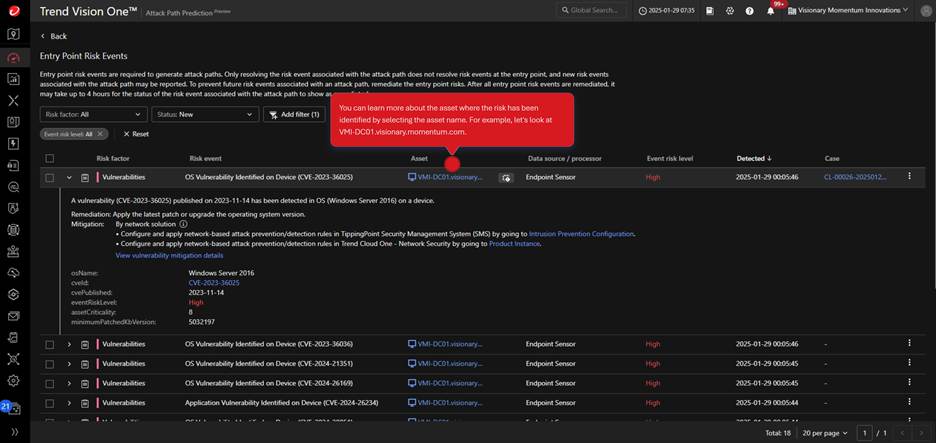

- Bạn có thể kiểm tra Asset Criticality bằng cách nhấn vào tên tài sản trong ứng dụng CREM và chuyển đến tab Asset Profile.

- Nếu cần, người quản trị có thể điều chỉnh mức độ quan trọng này theo nhu cầu. Việc cấu hình này sẽ giúp Attack Path Prediction xác định các điểm mục tiêu một cách chính xác hơn.

4. Một số ví dụ cụ thể sử dụng CREM Attack Path Prediction

4.1. Sử dụng CREM và phương pháp khắc phục

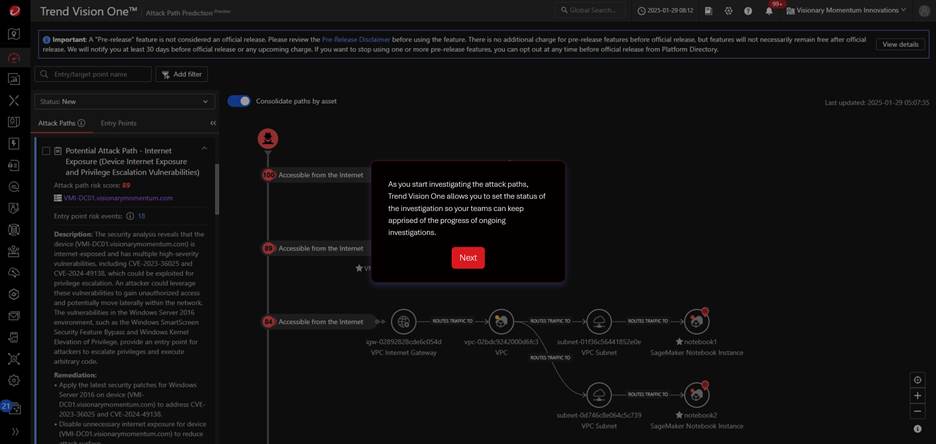

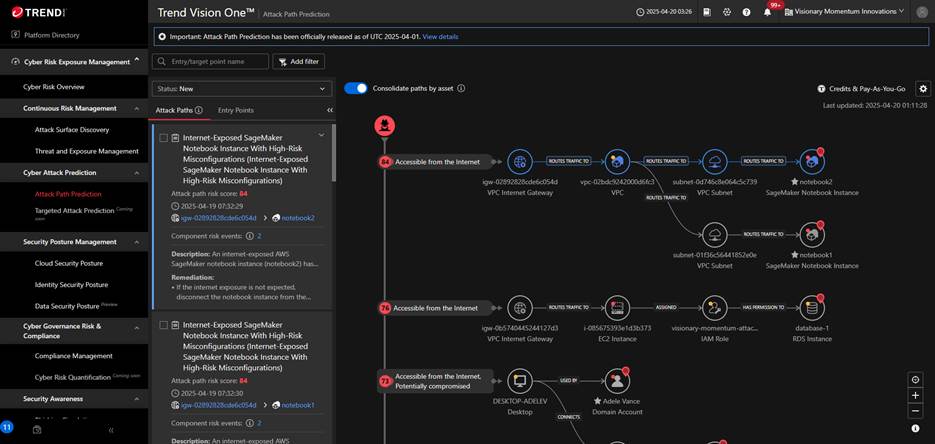

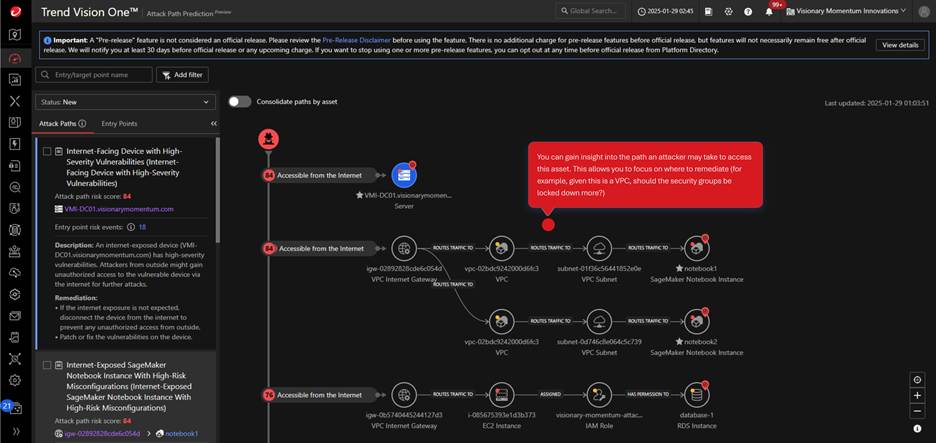

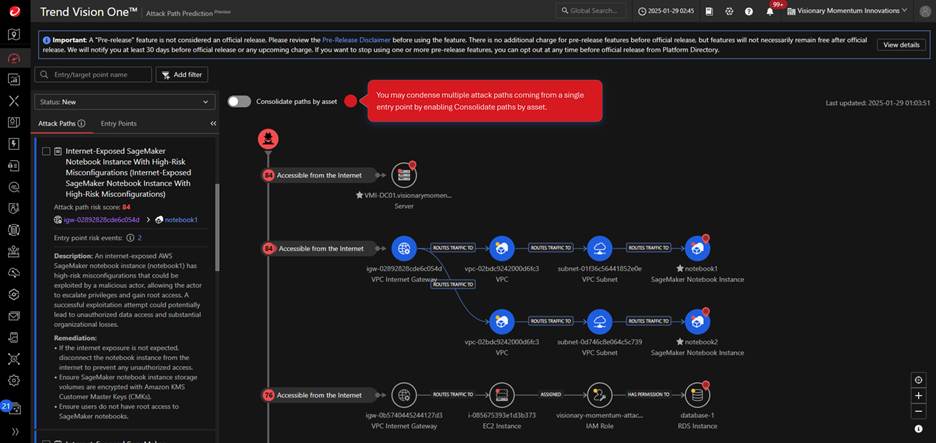

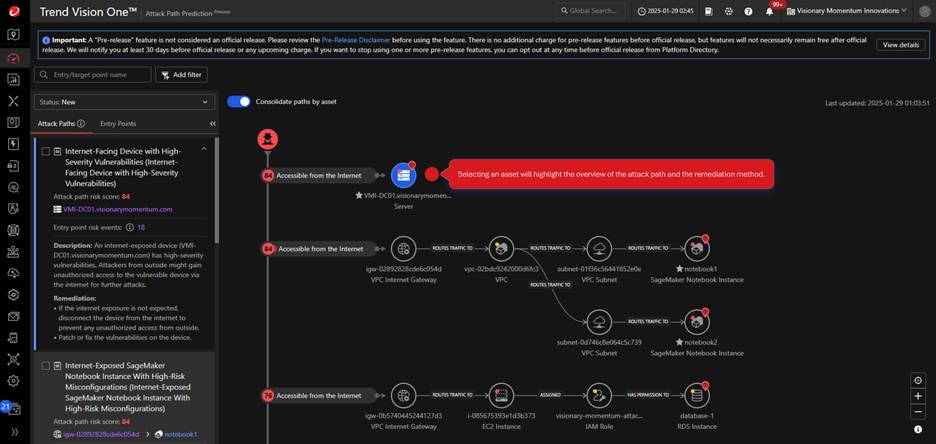

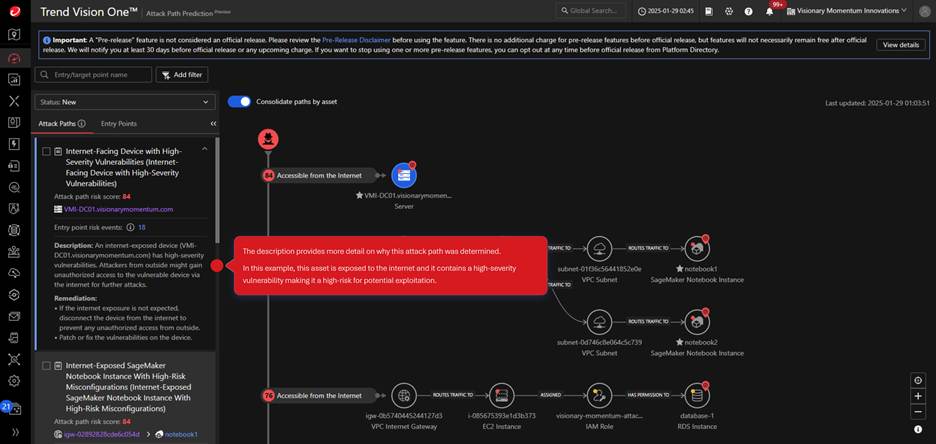

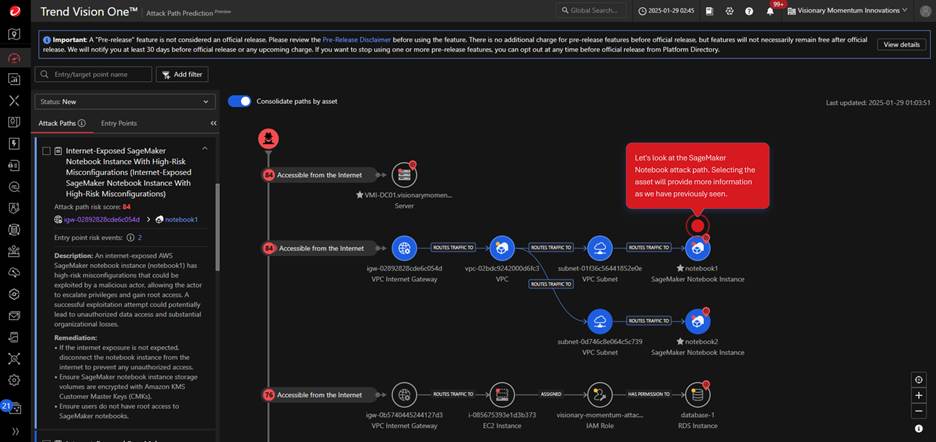

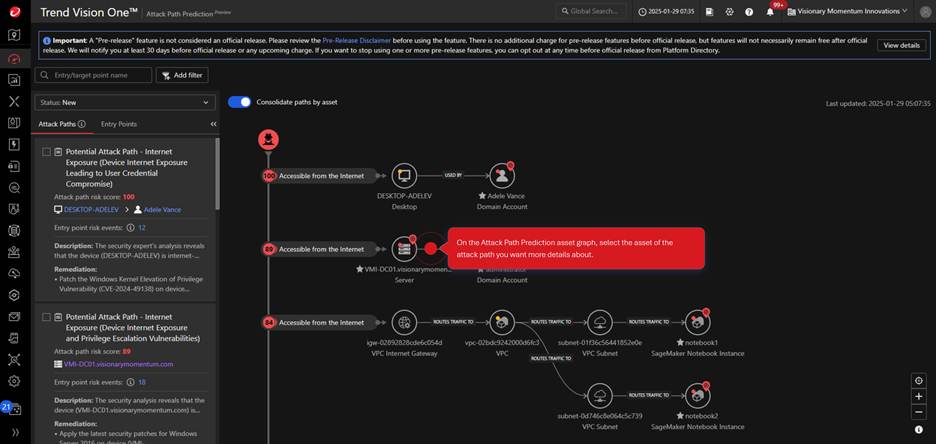

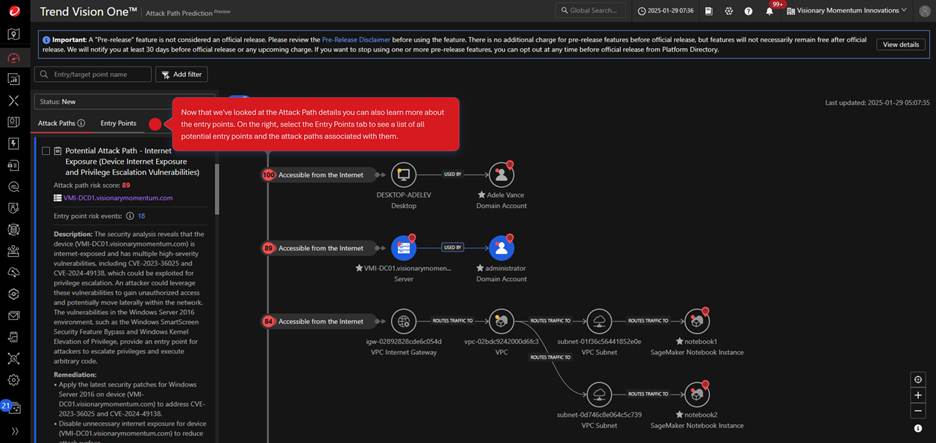

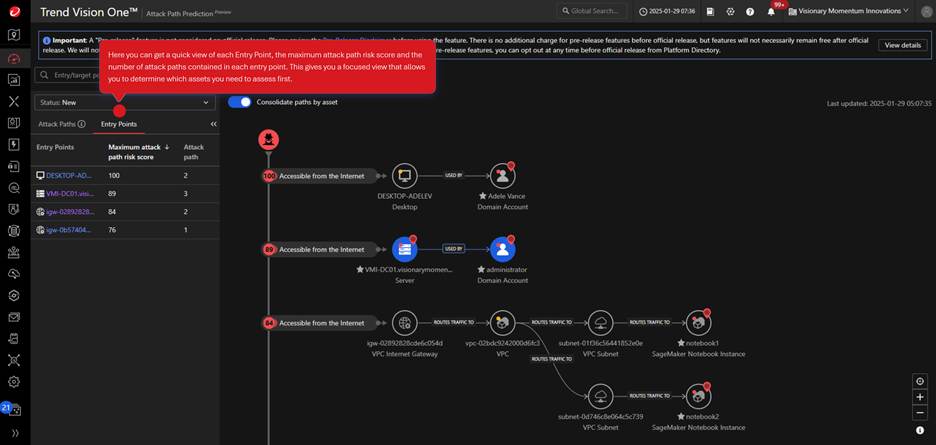

Đăng nhập vào giao diện quản trị > Cyber Risk Exposure Management > Attack Path Prediction

Attack Path Prediction cung cấp một cái nhìn tổng thể về tất cả các đường tấn công tiềm năng thông qua các tài sản của tổ chức, cho phép bạn chủ động triển khai các biện pháp nhằm tăng cường bảo mật.

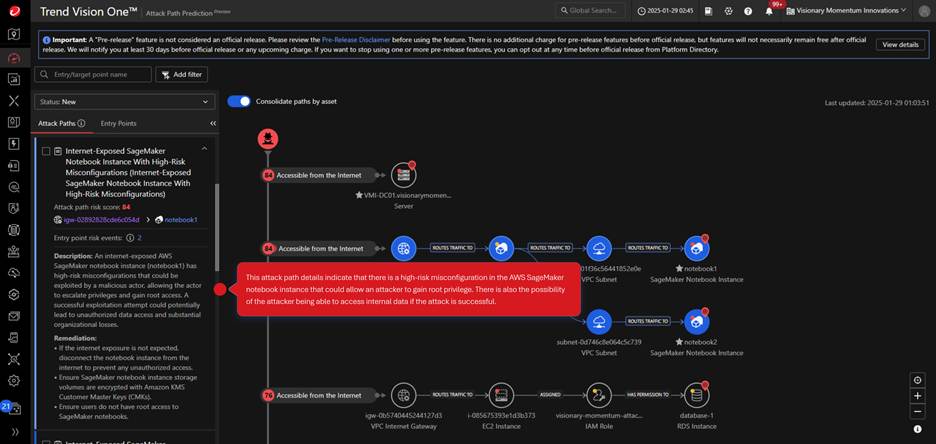

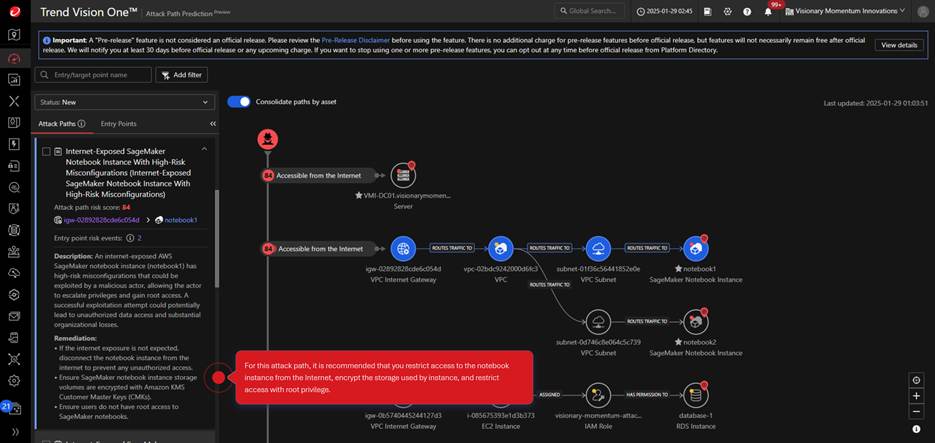

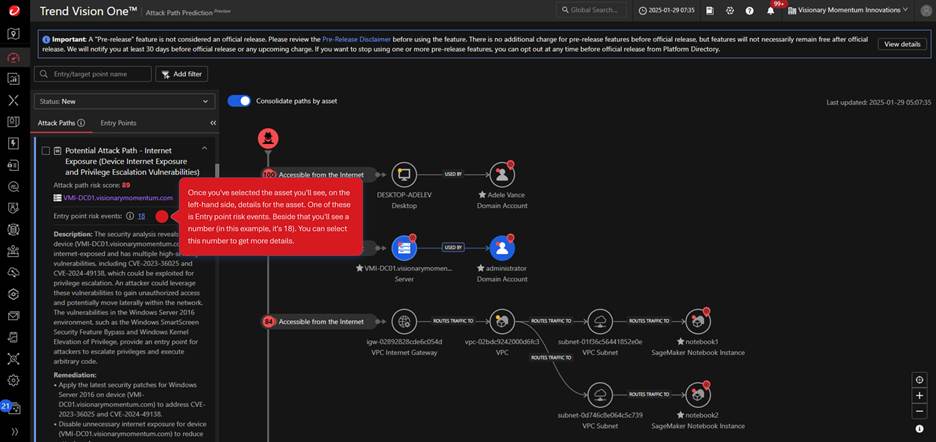

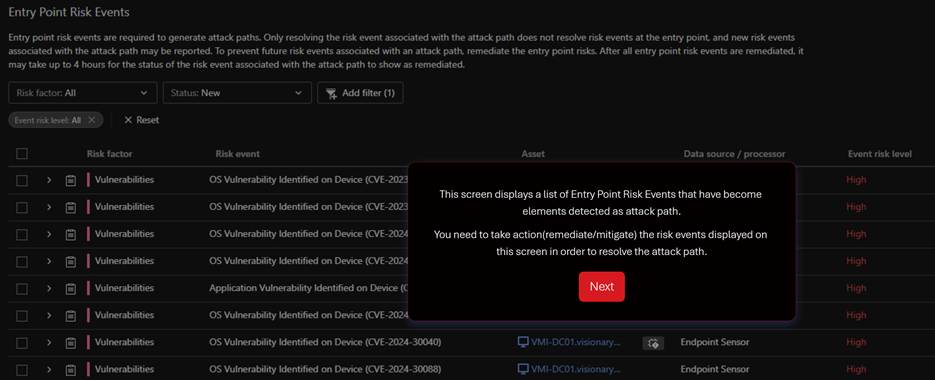

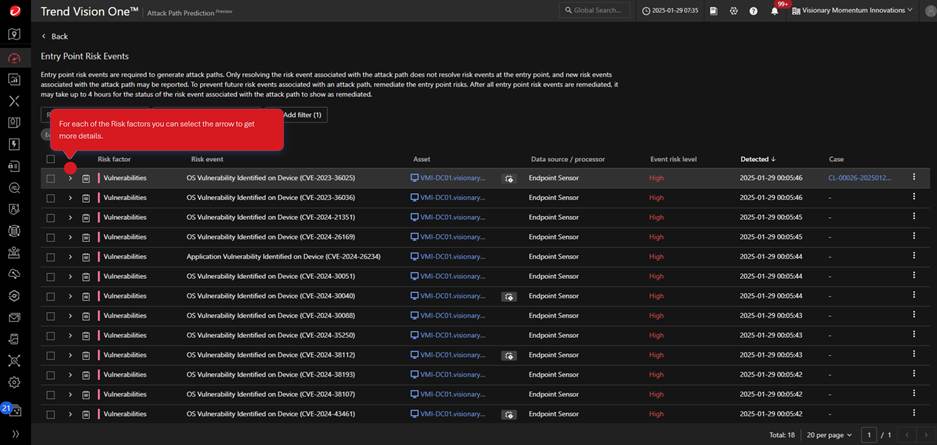

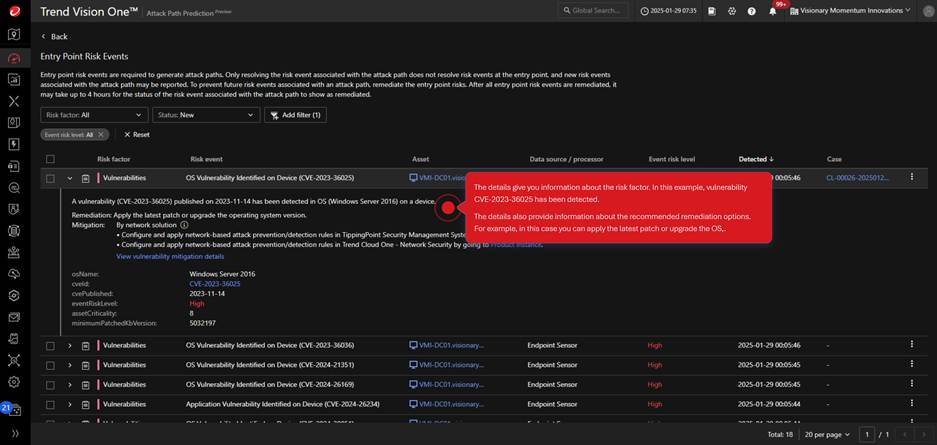

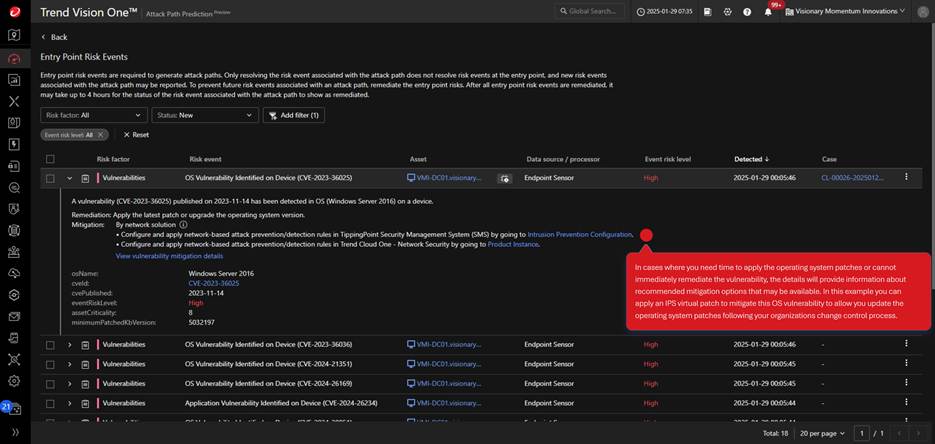

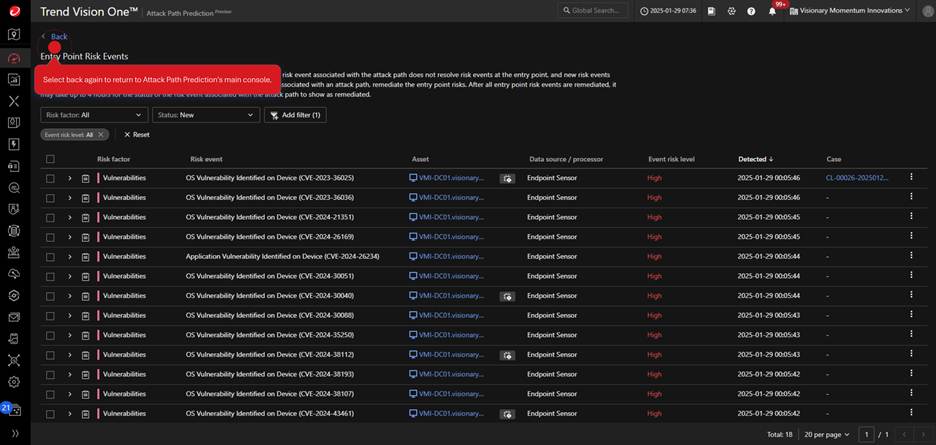

4.2. Chi tiết hơn về các rủi ro tại điểm xâm nhập và thông tin Trend Vision One cung cấp để khắc phục hoặc giảm thiểu rủi ro đó

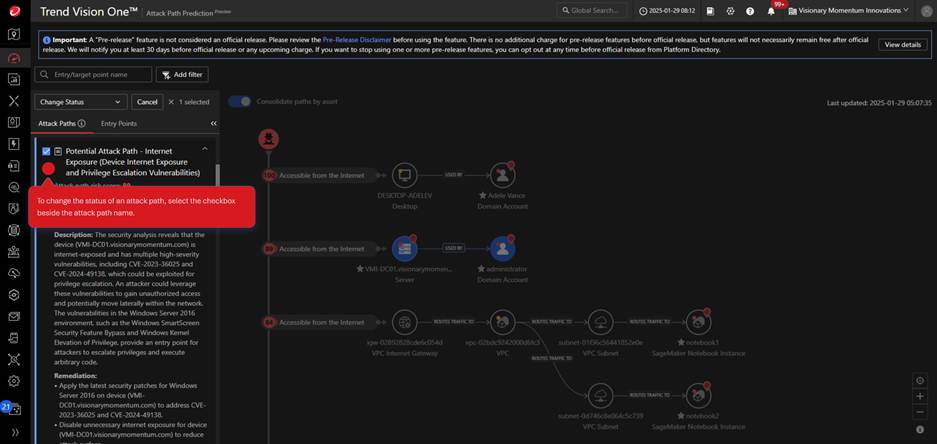

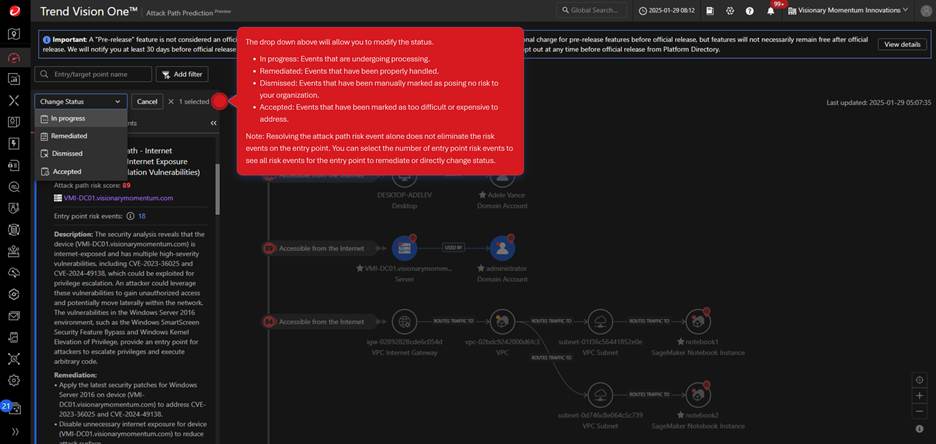

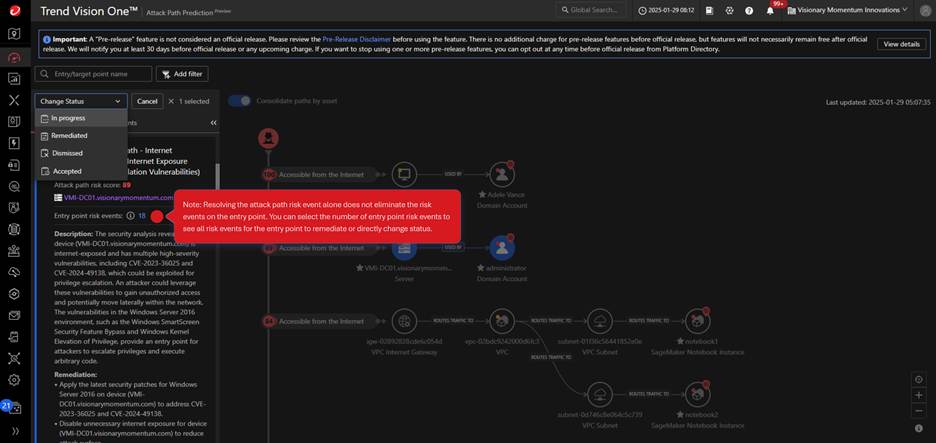

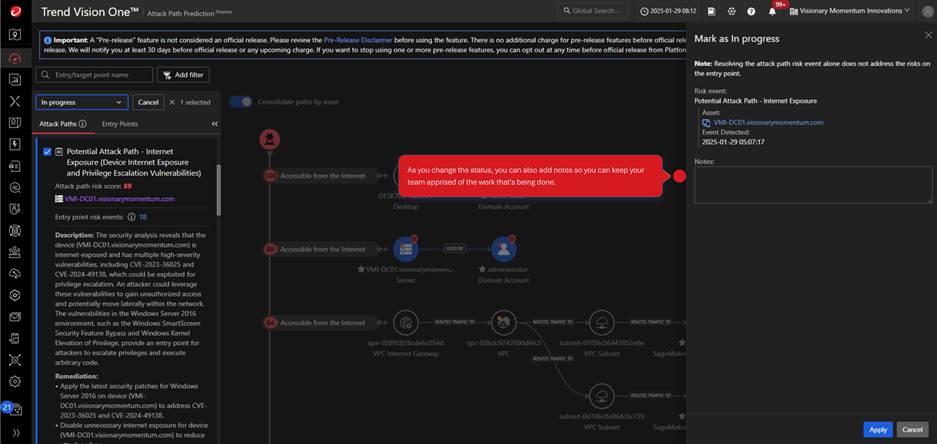

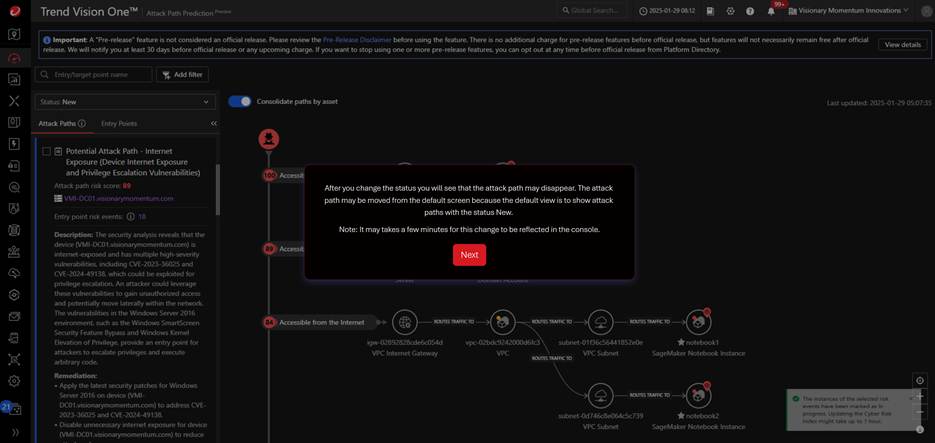

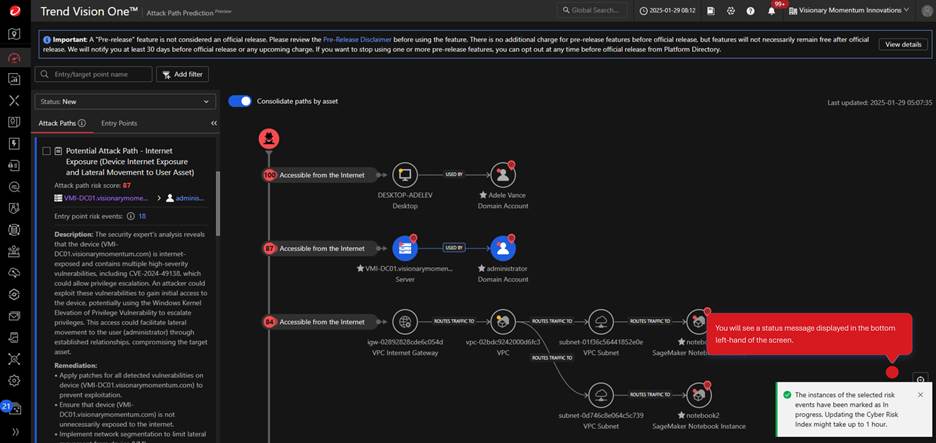

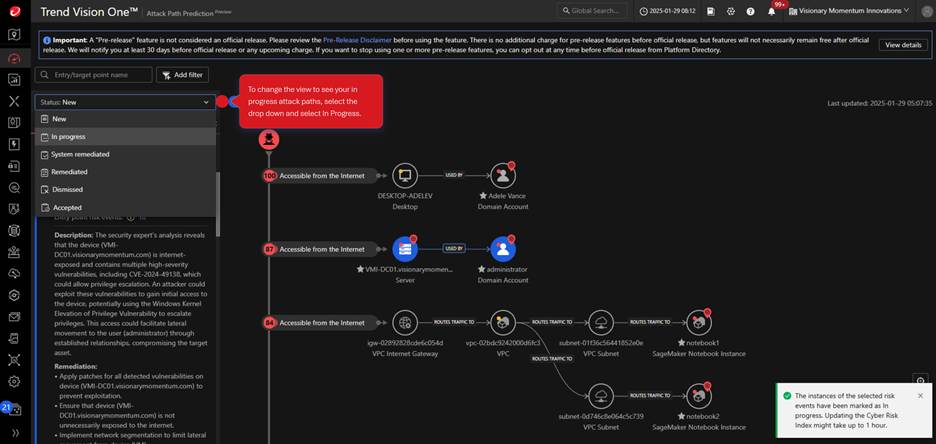

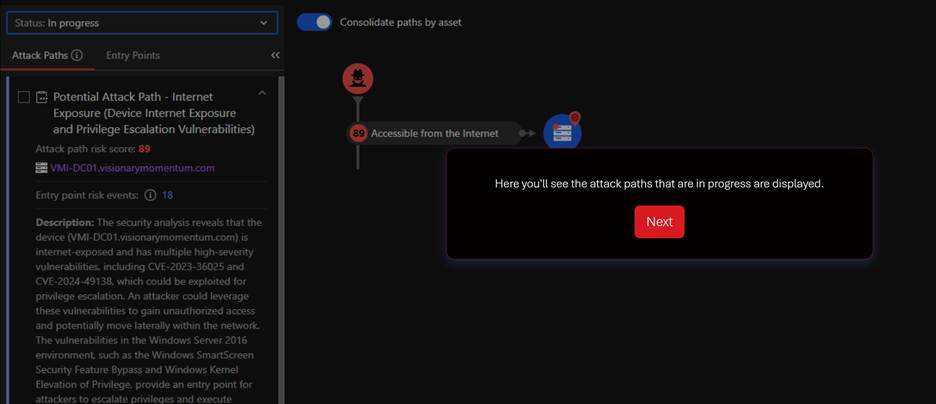

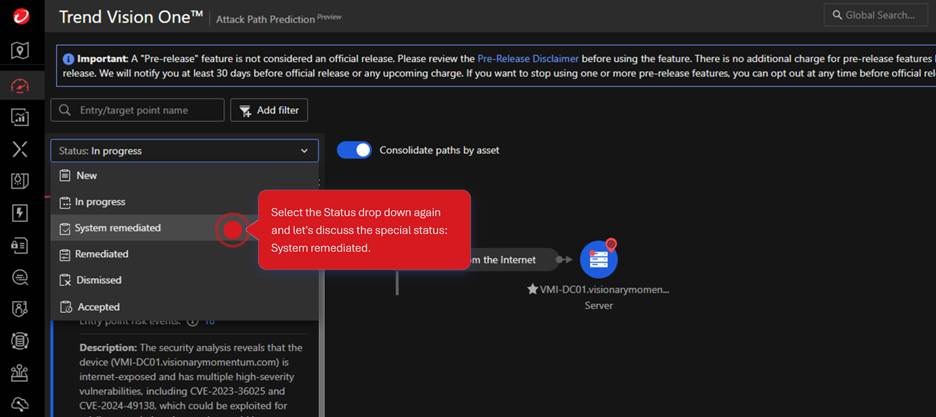

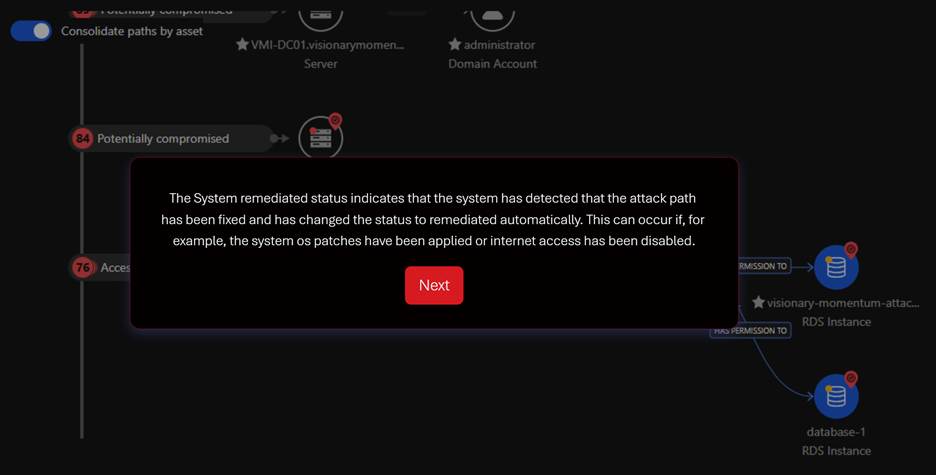

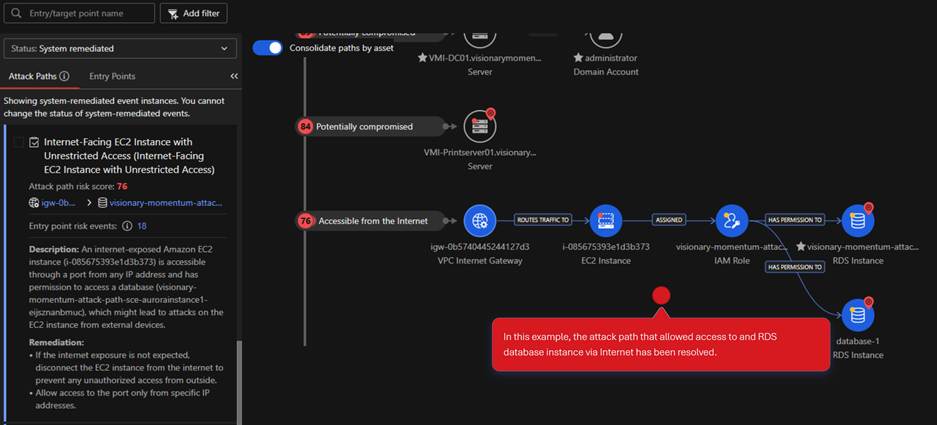

4.3. Cách cập nhật trạng thái của các đường tấn công khi thực hiện các biện pháp khắc phục, và cách theo dõi trạng thái điều tra các đường tấn công trong tổ chức