1. Tổng quan

Trend Vision One là nơi các hoạt động an ninh thông tin bắt đầu mỗi ngày.

Trend Vision One giúp đẩy nhanh quá trình điều tra bằng cách hiển thị các cảnh báo có mức độ ưu tiên cao và có thể hành động được, đồng thời có thể tự động hóa các hành động phản hồi phức tạp để bảo vệ hệ thống ngay lập tức. Nhờ đó, đội vận hành sẽ dành ít thời gian hươn cho các tác vụ lặp đi lặp, và tập trung thời gian hơn vào các công việc an ninh có giá trị cao hơn như điều tra, tìm kiếm các mối đe dọa và phát triển kỹ thuật phát hiện.

Liên kết các sự kiện trên nhiều nền tảng như: thiết bị đầu cuối, máy chủ, email, danh tính, thiết bị di động, dữ liệu thông tin, hệ thống OT, hệ thống Network, các nguồn tin tình báo an toàn thông tin toàn cầu, từ đó tích hợp thêm với các giải pháp SIEM, SOAR để có cái nhìn toàn diện hơn về hệ thống. Các cảnh báo phát hiện chính xác cao sẽ cho bạn thấy toàn bộ chuối tấn công, từ nguyên nhân gốc rễ đến phạm vi ảnh hưởng sự cố.

2. Mục tiêu

Sau khi hoàn thành phần hướng dẫn này, bạn sẽ có kỹ năng vận hành an toàn thông tin trên Trend Vision One như:

- Workbench: công cụ giúp nhanh chóng phát hiện và hiểu rõ các cuộc tấn công phức tạp, nhiều lớp trong hệ thống.

- Threat Investigation: giúp tiến hành điều tra mối đe dọa trong hệ thống.

- Hiểu được vai trò của Trend Vision One trong việc hỗ trợ quy trình vận hành SOC, từ khâu phát hiện đến phản ứng với sự cố và phân tích pháp ý số (digital forensics).

3. Thực hành

Để minh họa giá trị của các khả năng vậ hành bảo mật trong Trend Vision One, chúng ta sẽ cùng đi qua một kịch bản tấn công mạng phức tạp do nhóm ransomware “Lockbit” thực hiện, Lockbit hiện đang là một trong những nhóm ransomware hoạt động tích cực nhất, và ước tính gần một nửa số vụ tấn công ransomware trên toàn cầu. Để đạt được mục tiêu, Lockbit sử dụng nhiều công cụ khác nhau trong các chiến dịch của mình, trong đó phổ biến nhất là “Cobalt Strike”.

Sau khi nhận được cảnh báo qua email từ Trend Vision One cho biết có một cuộc tấn công đang diễn ra trong tổ chức, chúng ta sẽ bắt đầu giai đoạn điều tra.

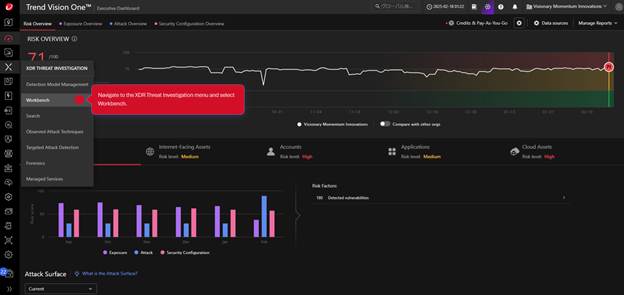

3.1. Tổng quan về vận hành

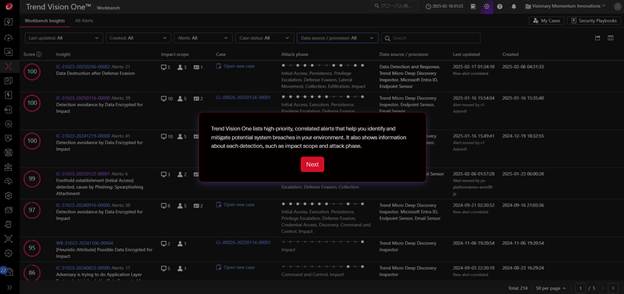

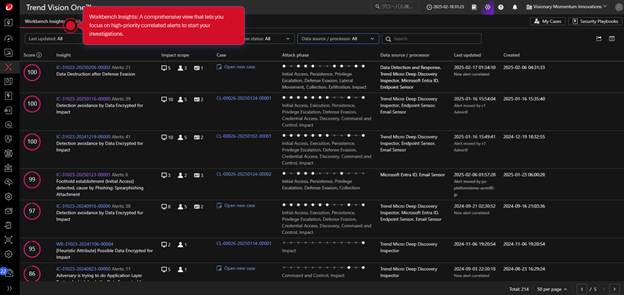

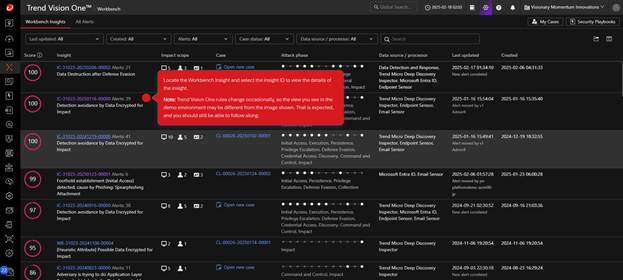

B1: Đăng nhập vào giao diện quản trị Vision One > chọn Workbench.

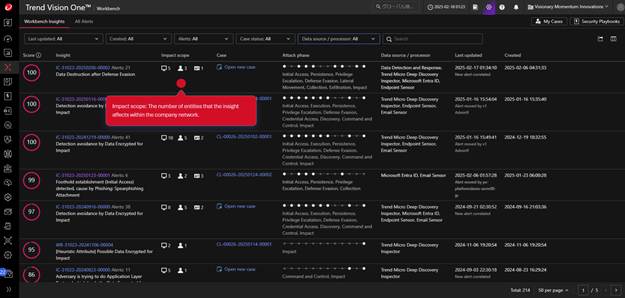

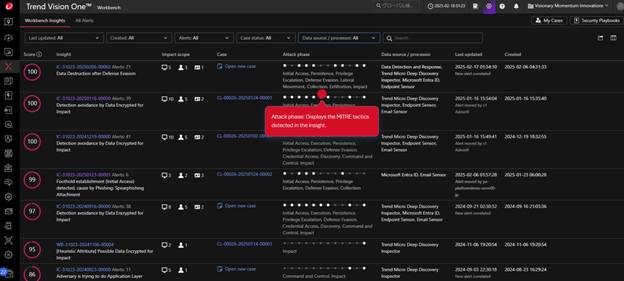

B2: Trend Vision One sẽ liệt kê các cảnh báo ưu tiên cao trong hệ thống, các cảnh báo tương quan sẽ giúp bạn xác định và giảm thiểu rủi ro bảo mật trong hệ thống. Mỗi cảnh báo cũng sẽ đưa cho bạn thông tin về phạm vi ảnh hưởng (impact scopre) và giai đoạn tấn công (attack phase).

B3: Workbench Insights cung cấp cái nhìn toàn diện, cho phép bạn tập trung vào các cảnh báo có mực độ ưu tiên cao đã được liên kết để bắt đầu quá trình điều tra/phân tích.

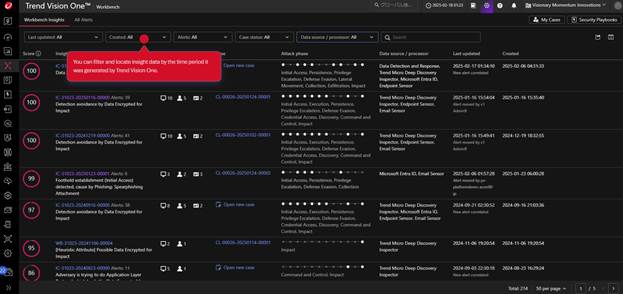

B4: Bạn có thể lọc và tìm kiếm dữ liệu theo khoảng thời gian mà Trend Vision One đã tạo ra

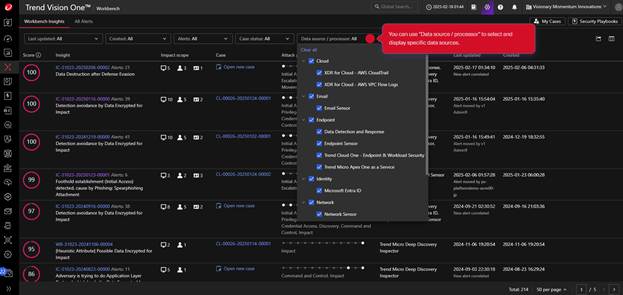

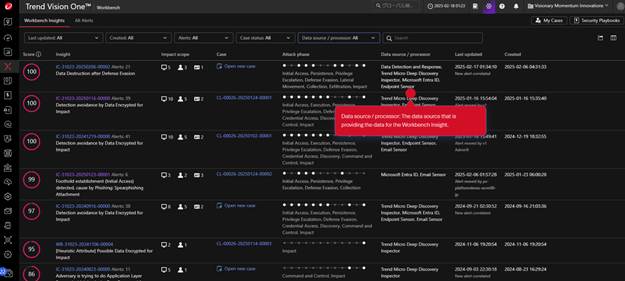

B5: Bạn có thể sử dụng “Data source / processor” để lựa chọn và thể hiện các nguồn dữ liệu từ đâu

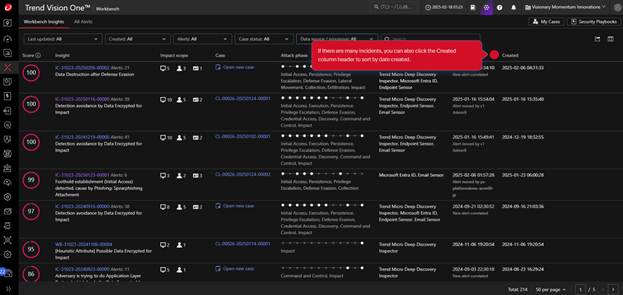

B6: Nếu có nhiều cảnh báo sự cố trong hệ thống, bạn có thể click vào cột Created để sắp xếp theo thứ tự thời gian tạo cảnh báo

B7: Impact scope: phạm vi ảnh hưởng sự cố liên quan đến các tài sản nào trong hệ thống.

B8: Attack phase: thể hiện chiến thuật phát hiện theo MITRE

B9: Data source / processor: thể hiện các nguồn dữ liệu đã cung cấp thông tin giúp Trend Vision One phát hiện cảnh báo trên Workbench

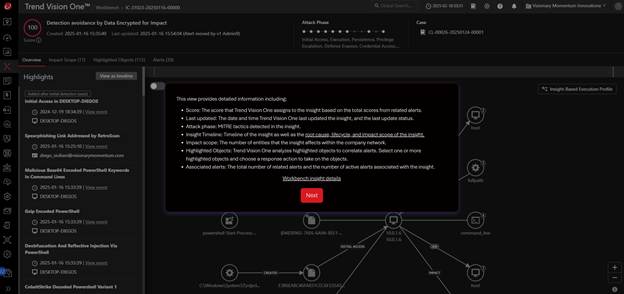

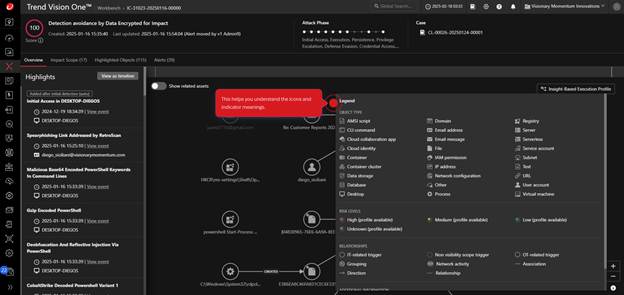

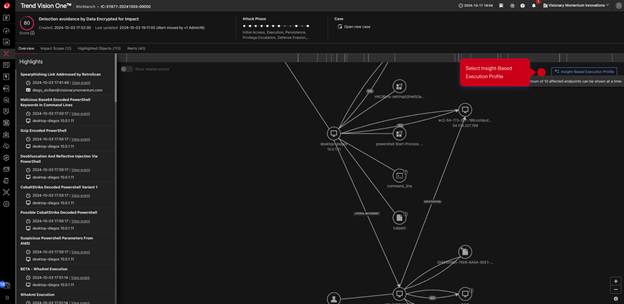

3.2. Chi tiết hơn về cảnh báo trong Workbench Insight

1. Workbench Insight giúp bạn tìm kiếm được phạm vi ảnh hưởng “impact scope” bao gồm thiết bị đầu cuối (endpoint), tải khoản người dùng (account), và địa chỉ email. Chúng ta hãy cùng đi chi tiết hơn về cảnh báo “Detection avoidance by Data Encrypted for Impact” trong ví dụ dưới đây:

B1: Đăng nhập vào giao diện quản trị Vision One > Workbench > Workbench Insights

B2: Chọn vào cảnh báo cần điều tra chi tiết, trong tình huống này mình sẽ chọn “Detection avoidance by Data Encrypted for Impact”

B3: Tại đây chúng ta sẽ có các thông tin về

- Score: mức độ rủi ro của cảnh báo mà Trend Vision One đánh giá

- Last updated: Thời gian cuối cùng mà Trend Vision One cập nhật.

- Attack phase: các giai đoạn tấn công dựa trên MITRE.

- Insight Timeline: Dòng thời gian cho các sự kiện xảy ra liên quan đến cảnh báo.

- Impact scope: số lượng tài sản/tài nguyên bị ảnh hưởng trong hệ thống

- Highlighted Objects: Trend Vision One phân tích các đối tượng nổi bật để tương quan và liên kết các cảnh báo. Bạn có thể chọn một hoặc nhiều đối tượng này để thực hiện các hành động ứng phó phù hợp.

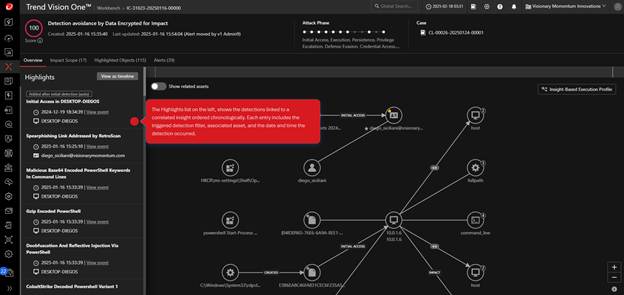

B4: Danh sách các điểm nổi bật ở phía bên trái thể hiện các phát hiện được liên kết và tương quan cảnh báo. Mỗi điểm nổi bật sẽ bao gồm: thông tin phát hiện, tài sản/tài nguyên liên quan, và thời gian xảy ra phát hiện.

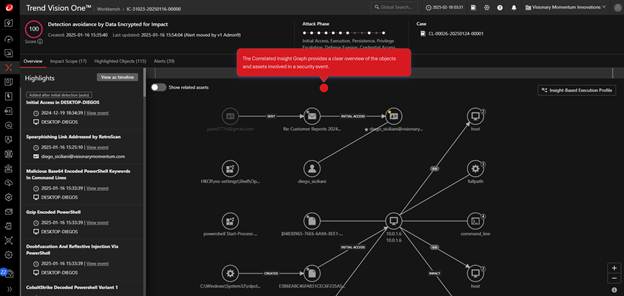

B5: Biểu đồ liên kết (correlated insight graph) cung cấp cái nhìn tổng quan rõ ràng về các đối tượng và tài sản liên quan trong cảnh báo.

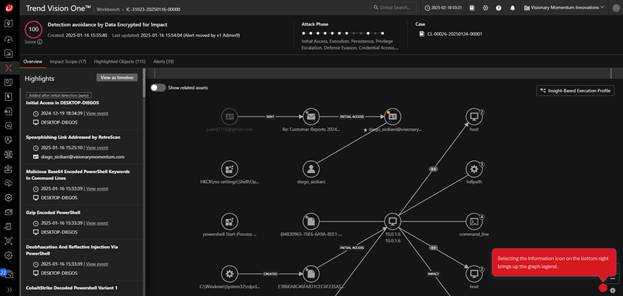

B6: Nhấp vào biểu tượng thông tin ở góc dưới bên phải sẽ hiển thị chú thích cho các thông tin trong biểu đồ.

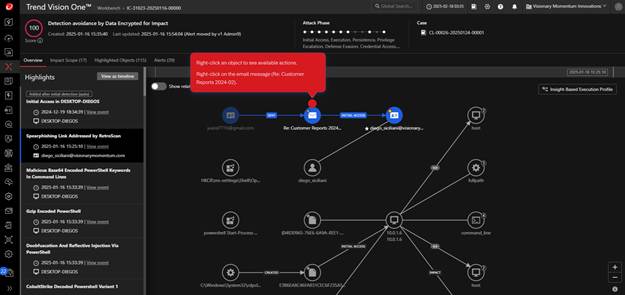

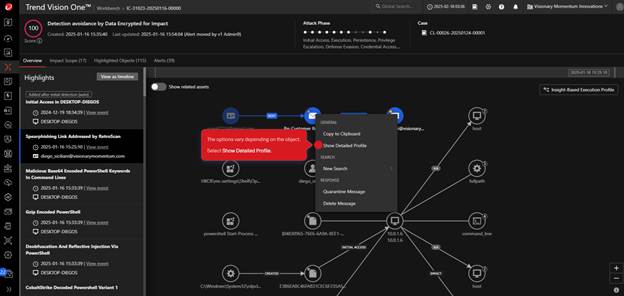

B7: Chọn chuột phải vào đối tượng để thấy các hành động tương ứng

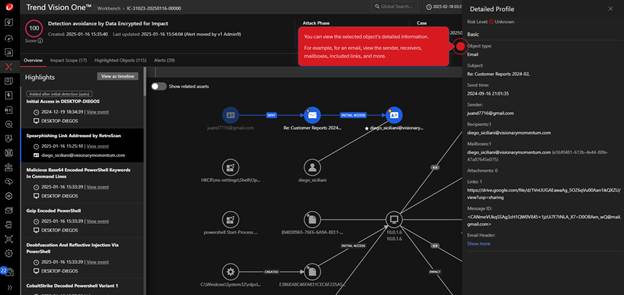

B8: Ví dụ chọn “Show Detailed Profile” để xem thông tin rõ hơn về email trên

Chúng ta có thể thấy rằng cuộc tấn công này bắt đầu bằng một email lừa đảo, trong đó có chứa một liên kết Google Drive với một tập tin độc hại. Trend Vision One giúp bạn liên kết thông tin an ninh từ nhiều lớp bảo mật trong hệ thống như: email, thiết bị đầu cuối (endpoint), mạng (network) và nhiều thành phần khác để từ đồ hiểu được bức tranh toàn cảnh của một cuộc tấn công.

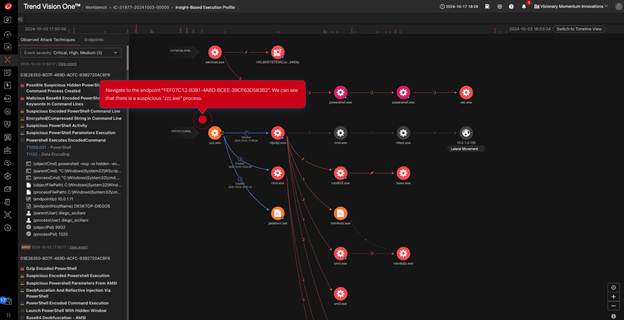

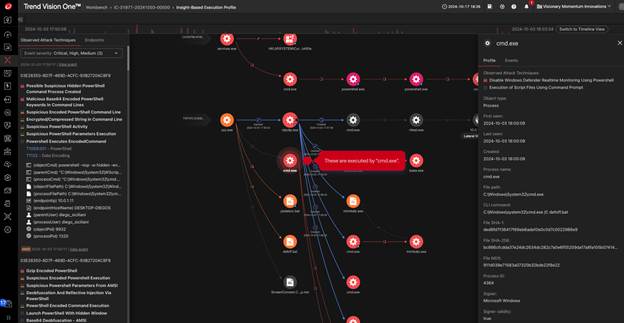

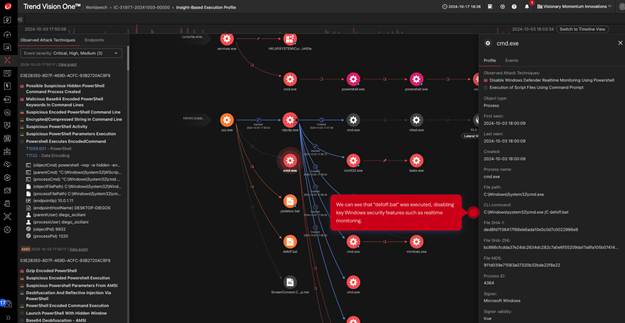

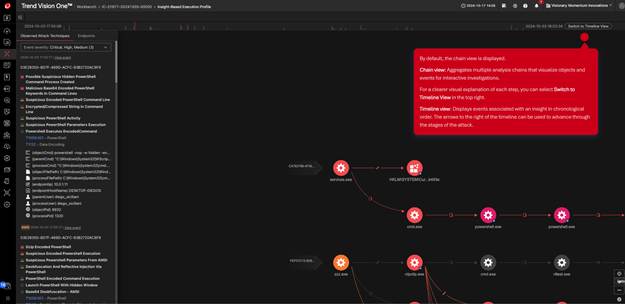

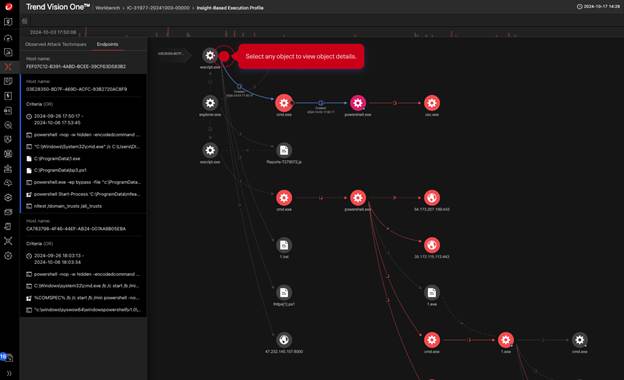

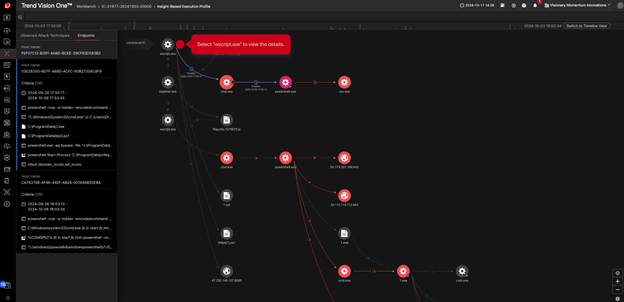

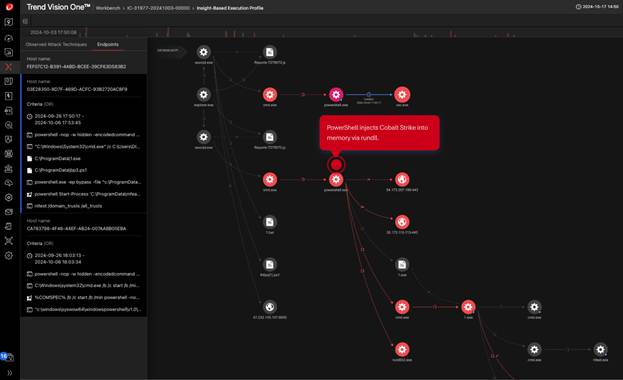

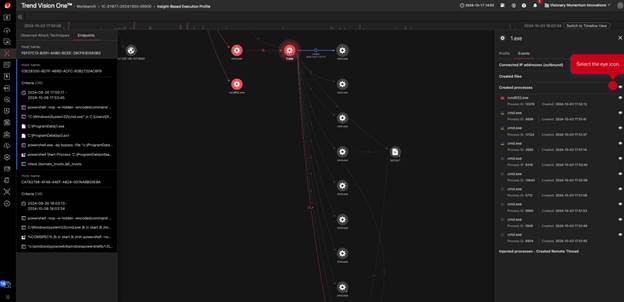

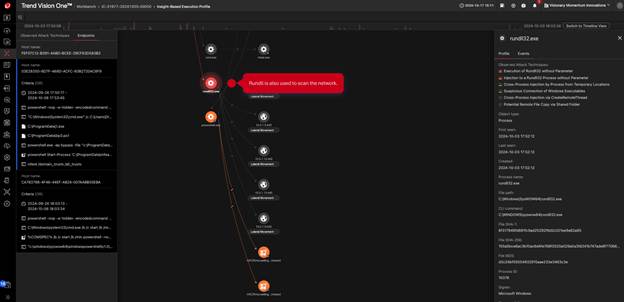

2. Insight-Based Execution Profile

Dây là tính năng cho phép bạn tập trung vào các đối tượng và các sự kiện trên nhiều endpoint bị ảnh hưởng từ góc nhìn tổng thể, thay vì xem xét các đối tượng/cảnh báo riêng lẻ, rời rạc có thể cùng xuất phát từ một nguyên nhân gốc giống nhau.

Tính năng này liên kết và nhóm các cảnh báo có liên quan với nhau để hiện thị trực quan các đối tượng và sự kiện trên nhiều chuỗi phân tích, giúp việc điều tra dễ dàng hơn.

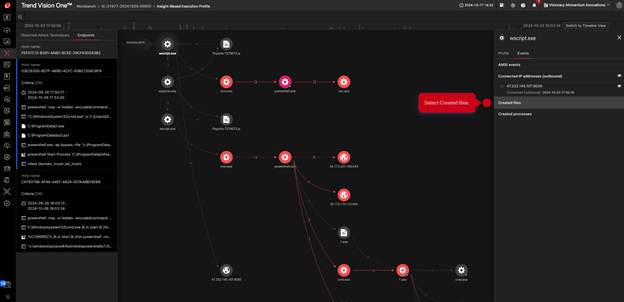

B1: Chọn Insight-Based Execution Profile

Mặc định, biểu đồ sẽ được hiển thị theo chain view

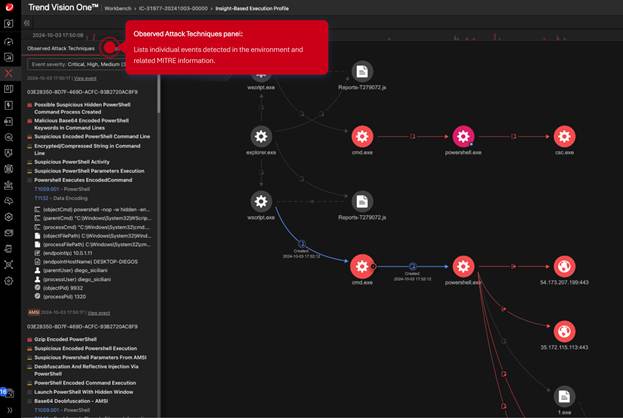

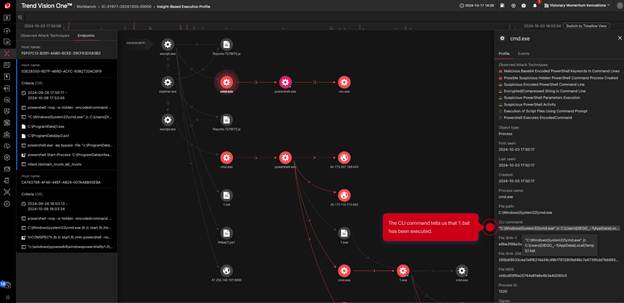

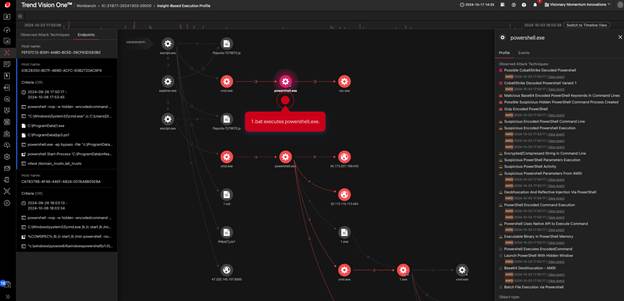

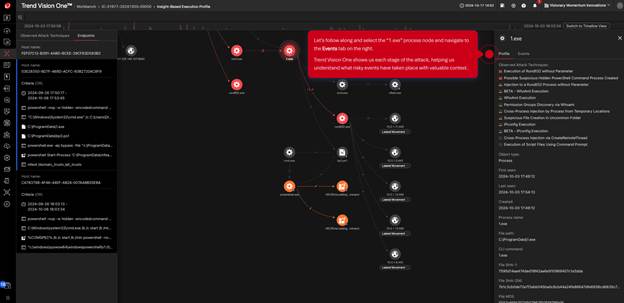

B2: Observed Attack Techniques: liệt kê các phát hiện trong cảnh báo liên quan đến MITRE

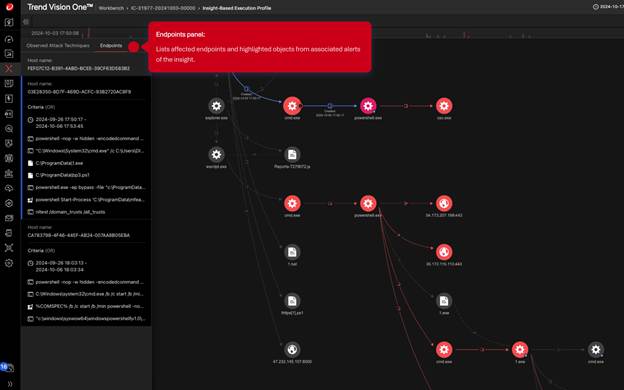

B3: Endpoints: liệt kê danh sách các điểm cuối và các đối tượng nổi bật tương ứng với cảnh báo

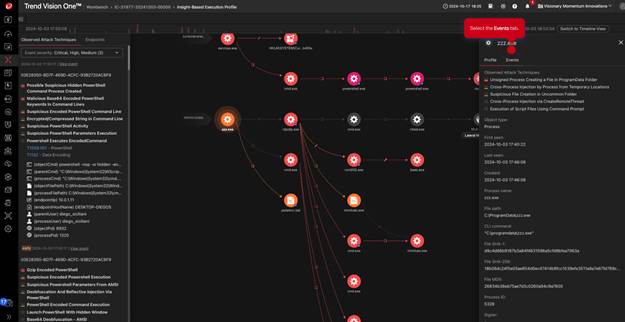

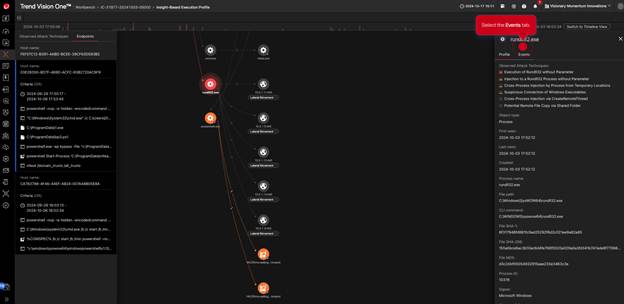

B4: Lựa chọn bất kì đối tượng nào trong biểu đồ để xem chi tiết

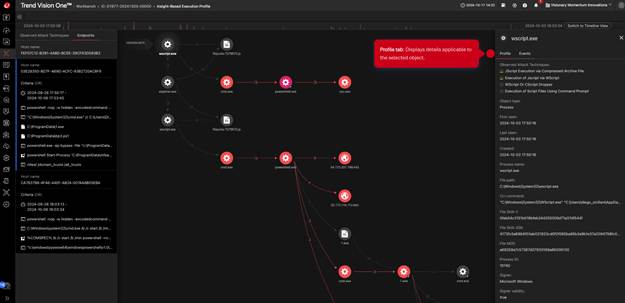

B5: Profile: thể hiện các thông tin chi tiết hơn về đối tượng đã chọn.

B6: Events: hiện các hành động được thực thi bởi đối tượng đã chọn

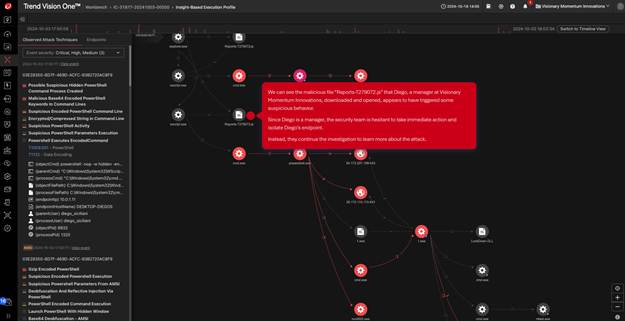

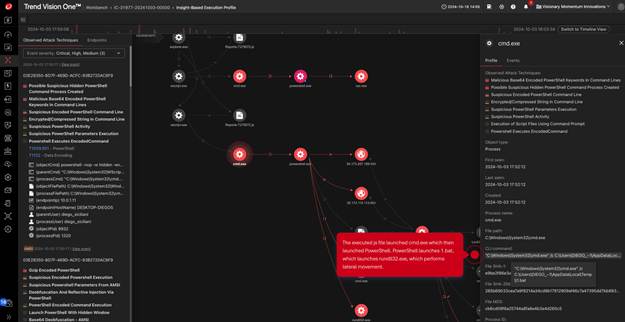

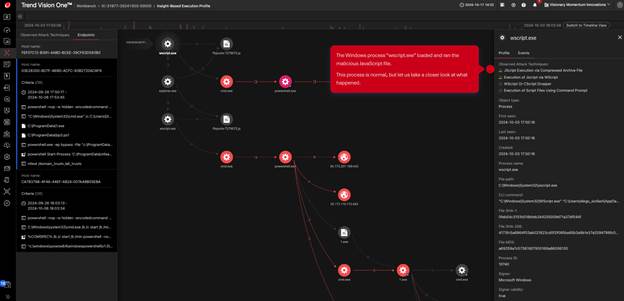

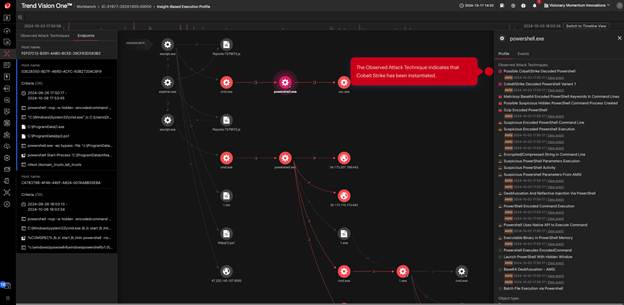

3. Để hiểu rõ Cobalt Strike beacon được khởi tạo, hay xem demo dưới đây

B1: Chọn đối tượng file “Reports-T279072.js” mà Diego, người quản lý đã tải và mở file, sau đó xuất hiện một vài hành vi bất thường. Vì Diego là một quản lý, nên team bảo mật đã đưa ra hành động ngay lập tức là cách ly máy này ra khỏi hệ thống

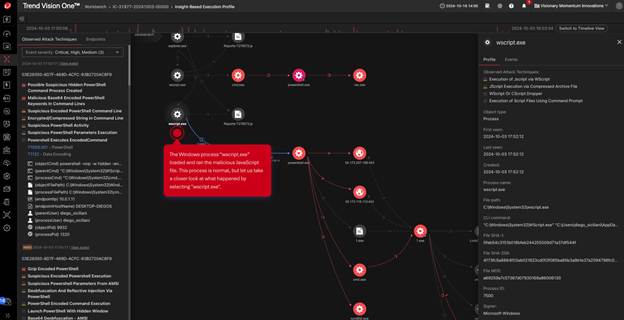

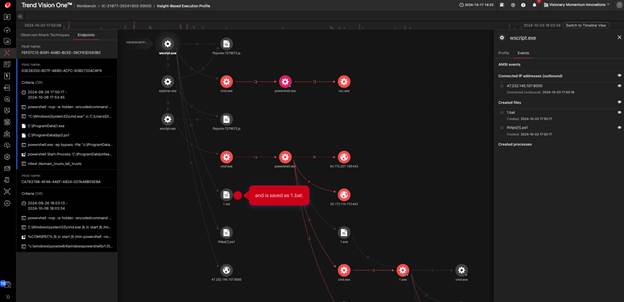

B2: Process “wscript.exe” đã tải và chạy file script trên. Process này là bình thường, nhưng hay xem chi tiết hơn về process này đã làm gì

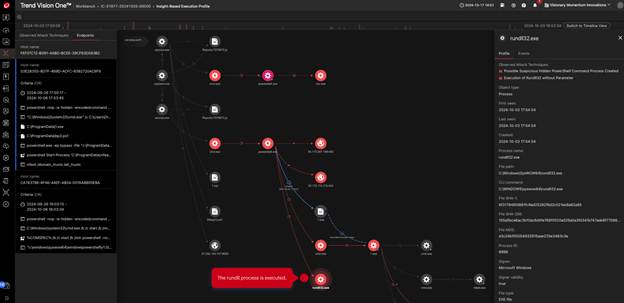

B3: ở đây bạn thấy một command đã được thực thi sau đó chạy powershell. Powershell sẽ thực thi script 1.bat, và chạy rundll32.exe để thực hiện lây lan qua các hệ thống khác.

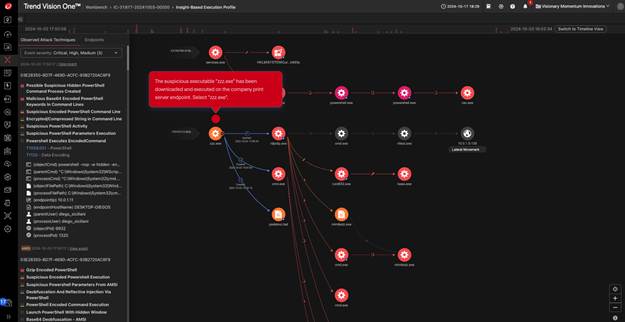

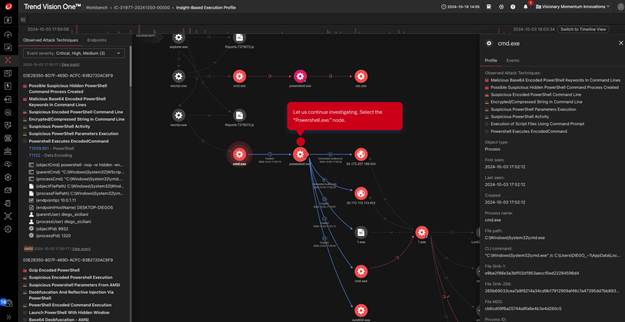

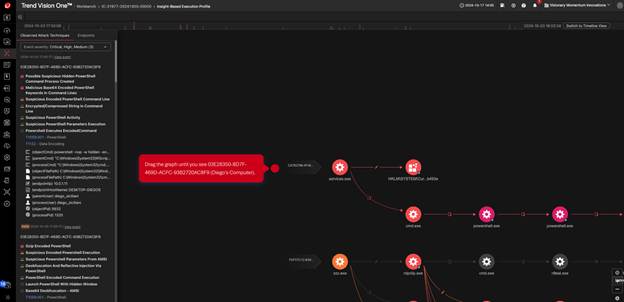

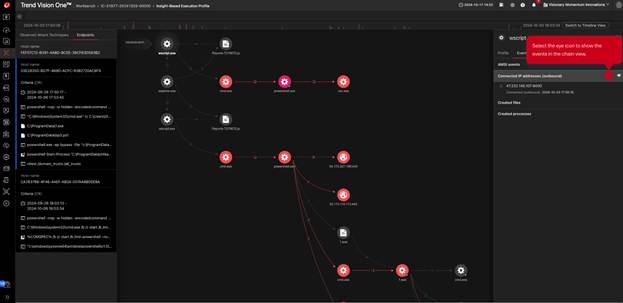

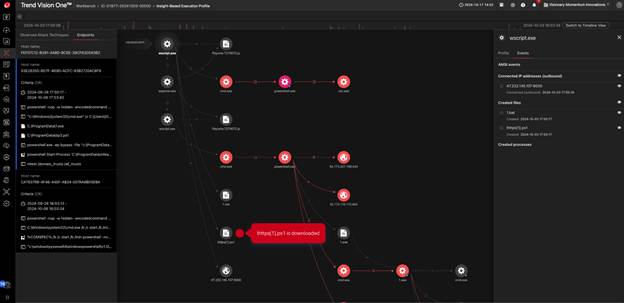

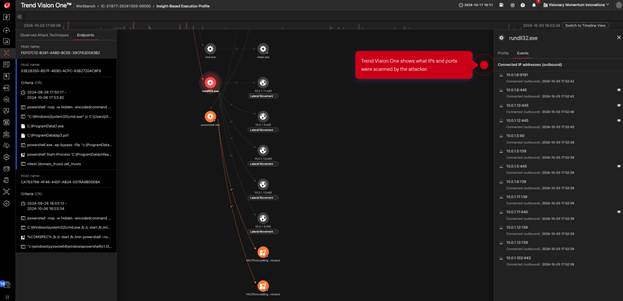

4. Tìm hiểu kỹ hơn về việc lân lan qua hệ thống khác

B1: Kéo biểu đồ cho đến khi bạn thấy máy Diego

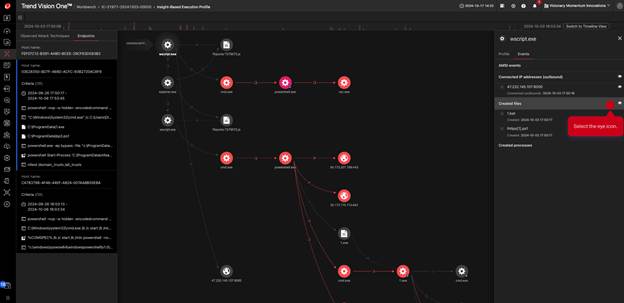

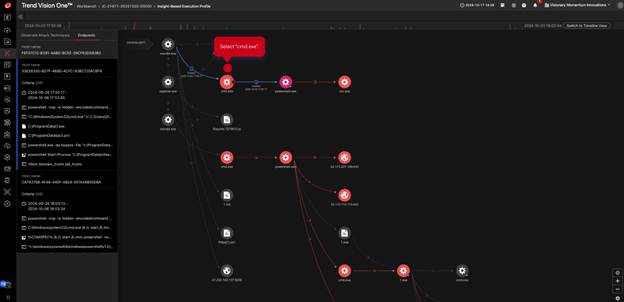

B2: Chọn “wscript.exe”

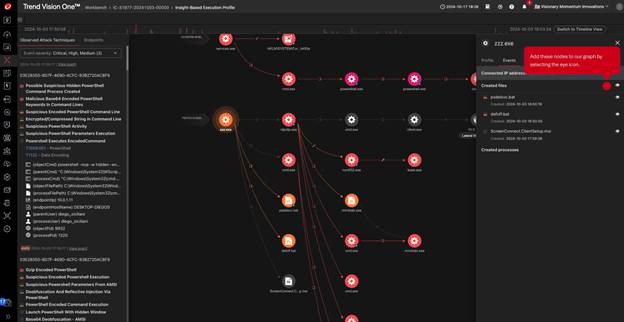

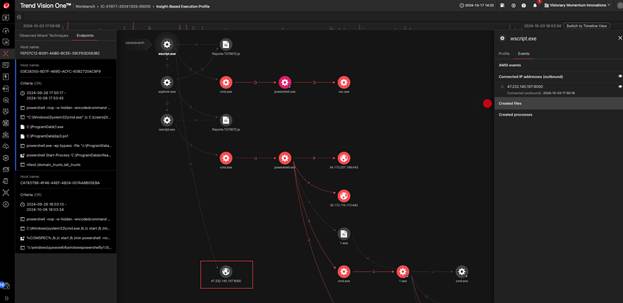

B3: Chọn Events > bạn sẽ thấy thông tin địa chỉ IP kết nối từ process

B4: bạn có thể chọn icon con mắt để thể hiện thông tin này trên biểu đồ

B5: Chọn Created files để xem tiến trình đang chọn đã tạo ra các file nào

B6: Chọn “cmd.exe”

B7: với command này đã cho chúng ta biết 1.bat đã được thực thi

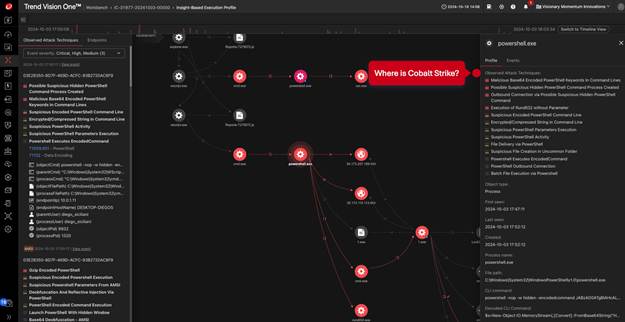

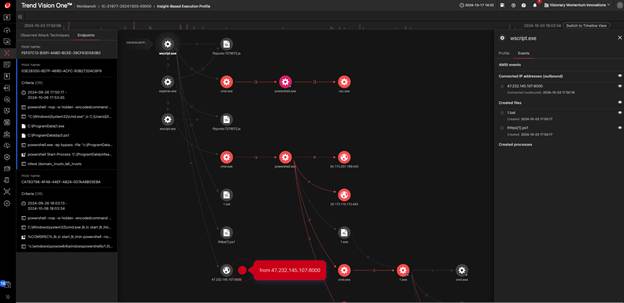

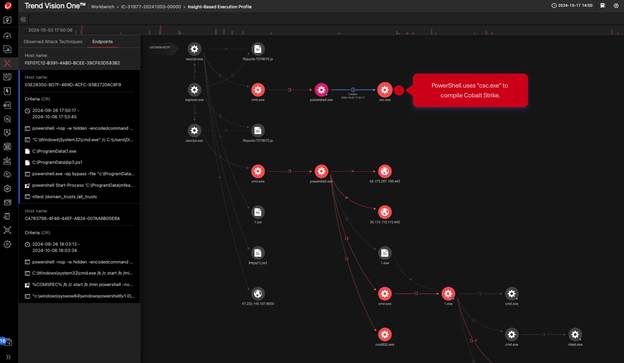

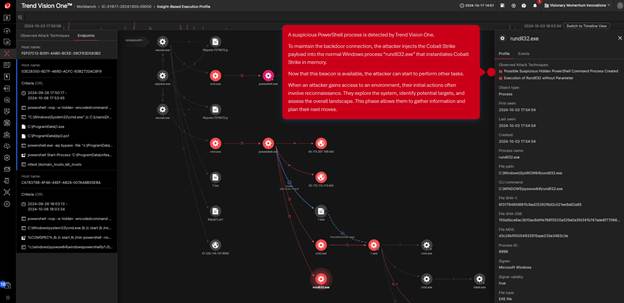

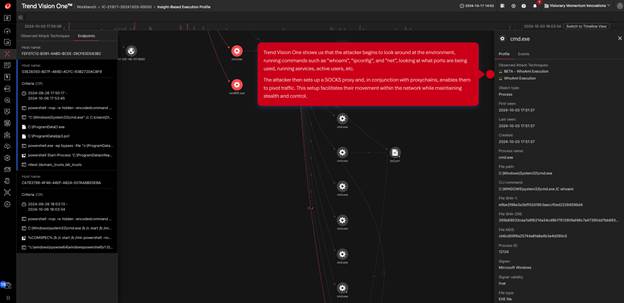

5. Hiện tại với máy tính attacker đã thực hiện Cobalt Strike, chúng ta có thể thực hiện điều tra thêm các bước như sau

B1: Powershell sử dụng “csc.exe” để thực thi Cobalt Strike

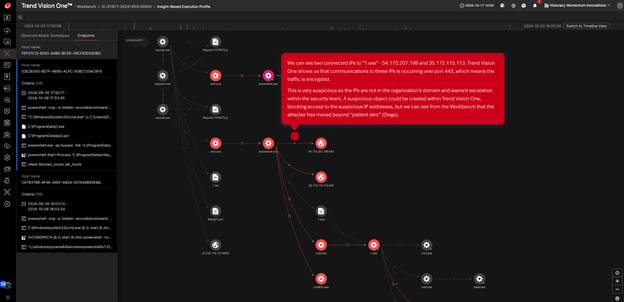

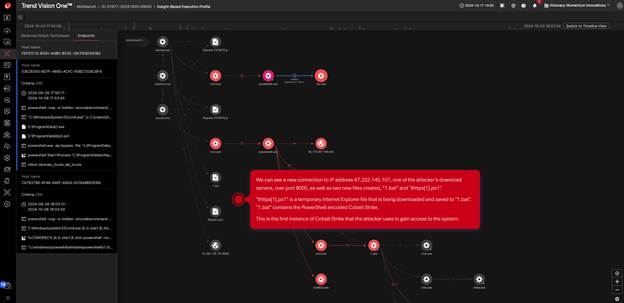

6. Sau khi scan hệ thống mạng xong, attacker đã phát hiện một điểm cuối (endpoints) (10.0.1.6:9191) là máy in server đang chạy. Sau đó, attacker check phát hiện một lỗ hổng Paper Cut (CVE-2023-27350) và đã thử khai thác và truy cập thông qua SOCKS proxy.

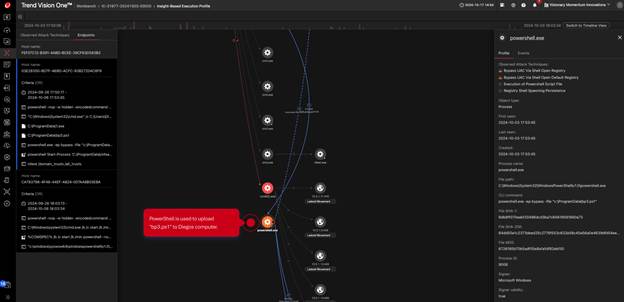

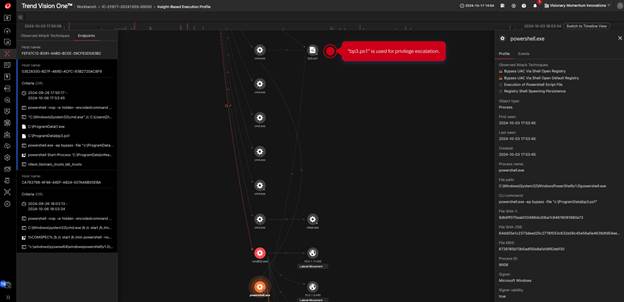

Attacker đã khai thác lỗ hổng Paper Cut, việc này cho phép thực thi chạy Cobalt Strike từ xa trên máy in server dưới tài khoản System. Điều này khả thi vì dịch vụ Paper Cut vốn chịu trách nhiệm quản lý và tương tác với hàng đợi in, nên thường được chạy dưới tài khoản SYSTEM.

Để duy trì quyền kiểm soát, attacker chỉnh sửa lại registry nhằm ngăn hệ thống yêu cầu quyền quản trị, đồng thời tải lên một ứng dụng điều khiển máy tính từ xa (Remote Desktop) để mở rộng khả năng truy cập.